White paper

Stratus Sicurezza dei prodotti

Una panoramica dei programmi e delle pratiche di sicurezza di Stratus

Abstract

Nell'ambito di una strategia di sicurezza completa, Stratus gestisce ed esegue programmi e pratiche per garantire lo sviluppo di prodotti sicuri e guidare la consapevolezza della sicurezza in tutta l'azienda. Le procedure di supervisione stabilite aiutano Stratus a identificare e mitigare i rischi per la sicurezza dei prodotti sia durante che dopo lo sviluppo del prodotto. Lo scopo di questo documento è di spiegare il programma Secure Development Lifecycle di Stratus- il programma Secure Development Lifecycle - i processi completi e rigorosi di assicurazione della sicurezza del prodotto che lo aiutano ad affrontare le potenziali vulnerabilità e a garantire l'integrità del prodotto.

Stratus prende sul serio la sicurezza

Stratus ha un ricco patrimonio di sicurezza

Da quasi 40 anni, Stratus fornisce infrastrutture informatiche per le imprese che hanno bisogno di piattaforme altamente affidabili, sicure e gestibili per alimentare i loro carichi di lavoro più critici di data center . Oggi, le soluzioni di Stratus sono utilizzate da oltre la metà delle Fortune 100 globali, per elaborare in modo sicuro transazioni con carta di credito per 8,6 tonnellate di dollari, produrre 200 milioni di tonnellate di cibo e bevande e trasportare ogni anno 1,5 miliardi di passeggeri delle compagnie aeree.

Edge computing l'infrastruttura deve essere sicura

Sempre di più, le soluzioni Stratus vengono implementate su edge delle reti aziendali. Le piattaforme di calcolo semplici, protette e autonome di Stratussono sempre più richieste per eseguire applicazioni critiche edge , in luoghi privi di controlli ambientali e/o risorse tecnologiche.

L'emergere dell'IoT (Internet of Things), e la convergenza di IT (information technology) e OT (operational technology), stanno esponendo le reti OT edge precedentemente "isolate" a nuove ed esistenti vulnerabilità di sicurezza IT. Inoltre, queste reti OT non sono facilmente protette utilizzando le tradizionali misure e strumenti di sicurezza IT.

La sicurezza è importante in Stratus

Garantire la sicurezza delle piattaforme informatiche dei clienti - da data center a edge- è della massima importanza per Stratus. Molti dei suoi clienti operano in settori fortemente regolamentati e usano le sue edge computing piattaforme per infrastrutture nazionali critiche. Come tale, la riduzione dei vettori di attacco possibili e la creazione di prodotti con livelli che supportano approcci di difesa in profondità, sono elementi importanti per ridurre il rischio. Per proteggere meglio i suoi clienti e partner, Stratus segue una strategia di sicurezza completa, tra cui sfruttando le migliori pratiche del settore della sicurezza, progettando e costruendo prodotti con la sicurezza in mente, rispondendo rapidamente alle vulnerabilità e alle minacce di sicurezza conosciute, e valutando continuamente la sua posizione attuale e facendo miglioramenti per migliorare la sua posizione di sicurezza.

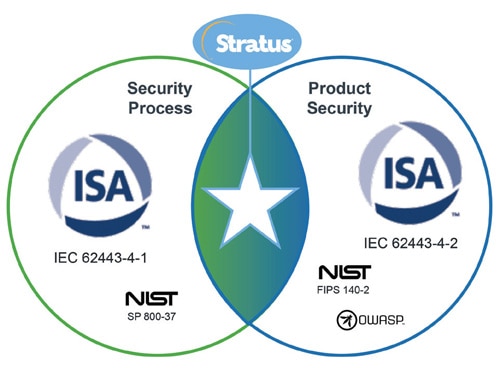

Stratus segue le migliori pratiche del settore della sicurezza

Stratus segue le best practice riconosciute del settore della sicurezza quando progetta e costruisce prodotti (processo sicuro) e li rende più sicuri (prodotto sicuro). Un programma formale SDL (secure development lifecycle) che incorpora le linee guida ISA, NIST e OWASP aiuta Stratus a identificare e mitigare i rischi per la sicurezza. La collaborazione con organizzazioni come OPAF aiuta a sfruttare le risorse della più ampia comunità della sicurezza per massimizzare la sicurezza dei prodotti.

Inizia con l'ISA

L'International Society of Automation (ISA) è un'associazione professionale senza scopo di lucro fondata nel 1945. L'organizzazione sviluppa e mantiene standard globali ampiamente utilizzati, compresi gli standard di sicurezza per l'automazione industriale e i sistemi di controllo. Stratus segue principalmente due linee guida ISA che sono state adottate anche dalla Commissione Elettrotecnica Internazionale (IEC) per considerare la sicurezza sia dal punto di vista del processo che del prodotto.

Processo di sicurezza

ISA/IEC 62443-4-1

ISA/IEC 62443-4-1 specifica i requisiti di processo per lo sviluppo sicuro dei prodotti utilizzati nei sistemi di automazione industriale e di controllo. Stratus segue queste linee guida ISA nello sviluppo sicuro dei propri prodotti. Le linee guida definiscono un ciclo di vita sicuro per lo sviluppo e la manutenzione di prodotti sicuri, tra cui i seguenti:

- definizione dei requisiti di sicurezza

- design sicuro

- implementazione sicura (comprese le linee guida per la codifica)

- verifica e convalida

- gestione dei difetti

- gestione delle patch

- prodotto a fine vita

NIST SP 800-37

Ora parte del Dipartimento del Commercio degli Stati Uniti, il National Institute of Standards and Technology (NIST) è un'organizzazione governativa che stabilisce e supervisiona tecnologie, misure e standard progettati per aiutare a promuovere la competitività industriale. La Pubblicazione Speciale NIST 800-37 (SP 800-37) fornisce le linee guida per l'applicazione del loro Quadro di Gestione del Rischio ai sistemi informativi federali. Stratus gli sviluppatori sfruttano queste linee guida supplementari durante lo sviluppo dei suoi prodotti software, come Stratus Redundant Linux, everRun, e VOS.

Sicurezza del prodotto

ISA/IEC 62443-4-2

Stratus utilizza anche i requisiti funzionali ISA per definire le caratteristiche di sicurezza da incorporare nei suoi prodotti. ISA/IEC 62443-4-2 descrive in dettaglio i requisiti dei componenti tecnici (CR) associati a sette requisiti fondamentali (FR) per soddisfare i livelli di sicurezza delle capacità dei sistemi di controllo. I sette requisiti fondamentali sono:

- controllo dell'identificazione e dell'autenticazione

- controllo dell'uso

- integrità del sistema

- riservatezza dei dati

- flusso di dati limitato

- risposta tempestiva agli eventi

- disponibilità delle risorse

Per esempio, i prodotti Stratus come ztC Edge e everRun sfruttano liste di controllo degli accessi, ruoli e password, per l'identificazione, l'autenticazione e il controllo dell'uso del minimo privilegio. L'integrità del sistema in ztC Edge è assicurata con un avvio sicuro e affidabile. Sia ftServer che ztC Edge utilizzano protocolli di comunicazione sicuri come HTTPS, SSH e SMTP con crittografia per garantire la riservatezza dei dati. I registri di allerta notificano immediatamente agli amministratori i cambiamenti di configurazione nei prodotti Stratus che potrebbero essere indicativi di incidenti di sicurezza. La disponibilità delle risorse è anche un segno distintivo di tutti i prodotti Stratus , che offrono alta disponibilità e tolleranza ai guasti per fornire resilienza contro vari tipi di eventi di negazione del servizio e continuità dei servizi critici per il business.

Lo standard federale di elaborazione delle informazioni 140-2

FIPS 140-2 (FIPS 140-2) è un altro standard NIST gestito congiuntamente dalla Divisione Sicurezza informatica (CSD) e dalla Divisione Sicurezza informatica applicata (ACD). Esso specifica i requisiti di sicurezza che verrebbero soddisfatti da un modulo crittografico, fornendo quattro livelli qualitativi crescenti destinati a coprire un'ampia gamma di potenziali applicazioni e ambienti.

Stratus usa la crittografia FIPS 140-2 e i principi di progettazione della sicurezza dei dati per informare i requisiti di sicurezza dei suoi prodotti. Per esempio, gli attuali prodotti Stratus usano OpenSSL 1.0.2k-fips e TLS v1.2 per i servizi web. ztC EdgeIl server web di per fornire l'accesso alla console è conforme agli algoritmi FIPS 140-2 per impostazione predefinita.

OWASP

L'Open Web Application Security Project (OWASP) è una fondazione senza scopo di lucro il cui scopo è quello di migliorare la sicurezza del software. Stratus sfrutta le metodologie, la documentazione, gli strumenti e le tecnologie della fondazione per migliorare la sicurezza.

Stratus progetta e costruisce i suoi prodotti pensando alla sicurezza

Stratus ha stabilito programmi e pratiche che identificano e mitigano i rischi per la sicurezza durante il processo di sviluppo del prodotto. Un team di sicurezza dei prodotti all'interno del gruppo Engineering di Stratusè responsabile dello sviluppo e della guida delle iniziative di sicurezza in tutta l'azienda e della promozione di una cultura consapevole della sicurezza. Questo team è responsabile del programma SDL di Stratus, degli sforzi di risposta agli incidenti di sicurezza e delle certificazioni di sicurezza.

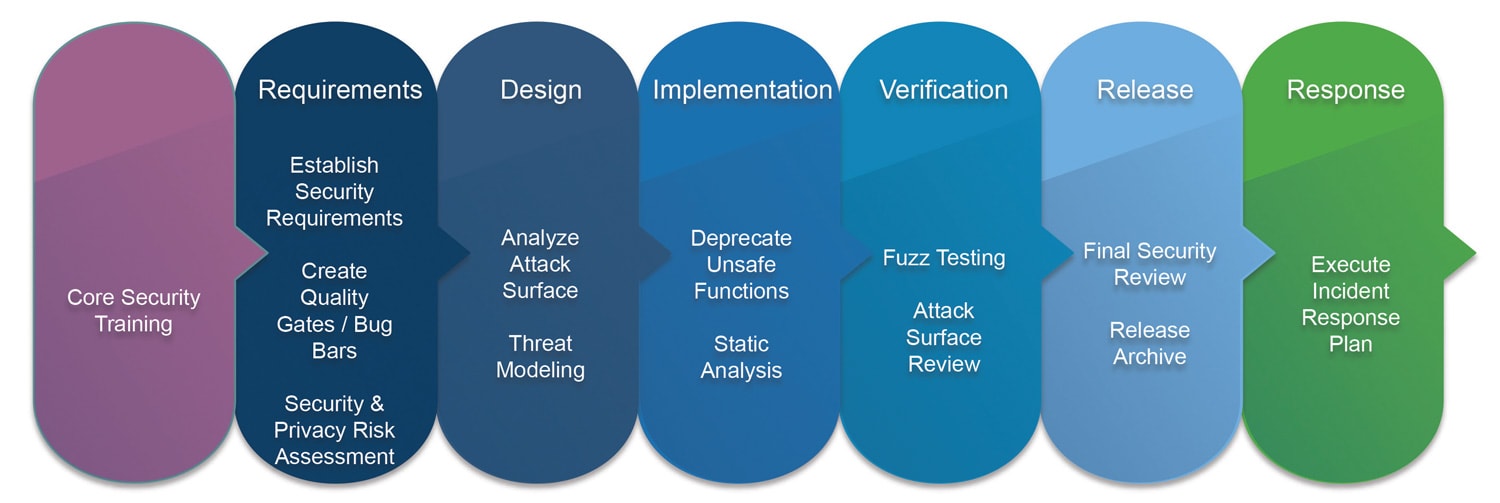

L'SDL diStratusè un programma di sicurezza a circuito chiuso che aiuta gli ingegneri di Stratus a sviluppare prodotti sicuri. Il suo obiettivo primario è quello di ridurre il numero e la gravità delle vulnerabilità dei suoi prodotti, sia in fase di sviluppo che di implementazione. Per raggiungere questo obiettivo, infonde sicurezza in ogni aspetto del ciclo di vita dei suoi prodotti e della cultura di sviluppo agile, compresa la formazione iniziale, la raccolta dei requisiti, la progettazione, l'implementazione, la verifica, la verifica, il rilascio e la risposta post-rilascio.

Oltre a sfruttare le migliori pratiche, linee guida, standard e strumenti del settore della sicurezza forniti da ISA, NIST e OWASP, Stratus incorpora ulteriori pratiche di sicurezza in ogni fase del programma SDL per ridurre i rischi per la sicurezza.

Formazione

Stratus Gli ingegneri ricevono regolarmente corsi di formazione sulla sicurezza, tenendosi aggiornati sulle tendenze della sicurezza e sull'evoluzione del panorama delle minacce del settore, al fine di contribuire a ridurre al minimo l'introduzione di problemi di sicurezza nel processo di sviluppo e nei prodotti. Il team di sicurezza di Stratusgestisce e mantiene programmi di sicurezza basati sui ruoli e specifici per la tecnologia, aggiornandoli periodicamente. Attualmente, sono disponibili corsi su concetti di sicurezza, progettazione e test di sicurezza, tecniche di codifica della sicurezza e strumenti di sicurezza.

Raccolta dei requisiti

Durante le fasi di raccolta dei requisiti e di pianificazione, viene valutato il profilo di sicurezza iniziale del prodotto. Questa è la prima di diverse pietre miliari in cui il profilo di sicurezza del prodotto viene confrontato con una serie di requisiti di sicurezza noti. Questi requisiti possono provenire dai proprietari del prodotto come richieste dei clienti o dagli standard del settore, ma vengono controllati e mantenuti dal team di sicurezza. Attualmente, essi includono standard per cose come l'autenticazione, l'autorizzazione, la crittografia, la gestione dei certificati, la sicurezza della rete, la virtualizzazione, la responsabilità, il packaging e la consegna del software. Inoltre, ci sono requisiti di sicurezza di livello superiore, per elementi come la sicurezza dei dati sensibili, la prevenzione dei codici dannosi e la riduzione delle superfici di attacco.

Progettazione

Durante la fase di progettazione di un prodotto, si svolge un'attività parallela per identificare e risolvere i problemi di sicurezza prima del rilascio. Viene elaborato un modello di minaccia, o disegno architettonico, che identifica le potenziali vulnerabilità, i difetti del sistema e le ipotesi di progettazione non corrette. Eseguendo questa attività nelle prime fasi del processo di sviluppo, i team di sviluppo hanno tempo sufficiente per affrontare qualsiasi problema di sicurezza legato alla progettazione.

Implementazione

Durante questa fase, i team di sviluppo utilizzano strumenti automatizzati per individuare i difetti, compresi quelli relativi alla sicurezza. SAST (test statici di sicurezza delle applicazioni) viene utilizzato per analizzare il codice sorgente dell'applicazione, il codice a byte e i binari per la codifica e le condizioni di progettazione che sono indicative di vulnerabilità di sicurezza. In questa fase viene eseguita anche la scansione delle vulnerabilità.

Inoltre, il team di sicurezza si avvale di un approvvigionamento sicuro. Documenta i nomi e i livelli di rilascio di tutti gli OSS (software open source) e TPS (software di terze parti) incorporati nei suoi prodotti, ispezionandoli alla ricerca di vulnerabilità note. Le valutazioni di sicurezza dell'hardware e del software del fornitore vengono eseguite per garantire che Stratus riceva prodotti sicuri sviluppati secondo gli standard del settore, al fine di mitigare il rischio che i problemi di sicurezza vengano trasmessi ai suoi clienti.

Verifica

Durante questa fase del ciclo di vita, i team di sviluppo utilizzano strumenti automatizzati per analizzare i prodotti software alla ricerca di vulnerabilità di sicurezza nei sistemi informatici in esecuzione in una rete, per determinare se ci sono modi specifici in cui il sistema può essere minacciato o sfruttato. Inoltre, possono essere eseguiti test di penetrazione per determinare se un intruso malintenzionato può attaccare con successo il prodotto o la soluzione. Questi test sono condotti in ambienti di test isolati e possono includere revisioni dell'architettura del prodotto e del codice sorgente e utilizzare vari strumenti commerciali o interni di rilevamento delle vulnerabilità.

Inoltre, durante questa fase viene eseguita una revisione finale della sicurezza, per verificare se il prodotto è stato sottoposto a tutte le attività del programma SDL e se sono state affrontate le questioni sollevate nelle revisioni di sicurezza precedenti. Questa revisione finale della sicurezza viene completata prima di raggiungere le pietre miliari di qualsiasi RC (candidato al rilascio).

Risposta di rilascio e post-rilascio

I prodotti che sono GA (generalmente disponibili) entrano nella fase di produzione del loro ciclo di vita del prodotto. Rimangono in questa fase fino al loro EOL (fine vita). Il Product Security Incident Response Team (PSIRT) di Stratus, un sottoinsieme del team di sicurezza, è responsabile del monitoraggio del panorama tecnologico per eventuali segnalazioni di problemi di sicurezza relativi ai prodotti Stratus . Un team globale, uno dei suoi ruoli è quello di investigare le vulnerabilità segnalate e fornire informazioni internamente ai team appropriati. Un altro ruolo che svolge è quello di essere il punto di contatto Stratus ([email protected]) per i ricercatori della sicurezza, i clienti, i partner e altri soggetti esterni che segnalano le vulnerabilità nei prodotti Stratus .

Stratus risponde rapidamente alle vulnerabilità e alle minacce alla sicurezza

Quando PSIRT rileva o riceve una segnalazione di un problema con un prodotto Stratus , PSIRT collabora con i team di sviluppo di Stratus per indagare sul problema. Il PSIRT continua a coordinare il risanamento e la comunicazione interna ed esterna del problema con il prodotto appropriato e i team di supporto. Inoltre, il PSIRT è responsabile della comunicazione e della distribuzione di tutti gli avvisi di sicurezza e del loro aggiornamento sul sito web Stratus.

Stratus, insieme ad altri fornitori di tecnologia e organizzazioni governative (ad es. Intel, AMD, IBM, Microsoft, Red Hat, Google, Facebook, Amazon, MITRE, CISA, ecc.), appartengono a una coalizione di sicurezza che identifica, qualifica e pubblica continuamente informazioni sulle vulnerabilità di sicurezza note. Quando i membri della coalizione vengono avvertiti di una potenziale vulnerabilità, il lavoro inizia a qualificarsi e a diagnosticare il problema. Le informazioni vengono condivise tra i membri della coalizione e i membri collaborano per creare una soluzione. Alla fine, Stratus crea una patch di sicurezza, che viene poi distribuita da PSIRT ai suoi clienti e partner.

Stratus valuta e migliora continuamente la sua postura di sicurezza

Il programma SDL diStratusviene periodicamente valutato per la sua capacità di identificare e mitigare i rischi, e nuovi processi e strumenti vengono aggiunti al programma man mano che maturano e sono qualificati.

Inoltre, la metodologia agile di Stratusinclude processi automatizzati per i test di sicurezza che corrispondono al tipo e al livello di vulnerabilità per ogni fase di sviluppo. Un approccio integrato DevSecOps aiuta a garantire che la sicurezza sia incorporata nei cicli di sviluppo prodotto rapidi e frequenti di Stratus, dove le lezioni apprese dai cicli precedenti possono essere rapidamente applicate a quelli futuri.

Per maggiori informazioni

Per ulteriori informazioni, o per segnalare una vulnerabilità, si prega di contattare Stratus's PSIRT a [email protected]. Per ulteriori informazioni sugli avvisi di sicurezza di Stratus's, visitare il sito di supporto.stratus.com. Per ulteriori informazioni su come Stratus garantisce la sicurezza dei suoi prodotti, visitare stratus.com/security ostratus.com.

Riferimenti

- Società Internazionale di Automazione (ISA): isa.org

- Commissione Elettrotecnica Internazionale (IEC): iec.ch

- Istituto nazionale di norme e tecnologia (NIST): nist.gov

- Open Web Application Security Project (OWASP): owasp.org

- Open Process Automation Forum (OPAF): opengroup.org/forum/open-process-automation-forum

- Agenzia per la sicurezza informatica e la sicurezza delle infrastrutture (CISA): us-cert.gov