Whitepaper

Segurança do produto Stratus

Uma visão geral dos programas e práticas de segurança da Stratus

Abstrato

Como parte de uma estratégia de segurança abrangente, a Stratus gerencia e executa programas e práticas para garantir o desenvolvimento de produtos seguros e promover a conscientização da segurança em toda a empresa. Os procedimentos de supervisão estabelecidos ajudam a Stratus a identificar e mitigar os riscos de segurança do produto tanto durante como após o desenvolvimento do produto. O objetivo deste documento é explicar o programa Ciclo de Vida de Desenvolvimento Seguro da Stratus - os processos abrangentes e rigorosos de garantia de segurança do produto que o ajudam a enfrentar possíveis vulnerabilidades e garantir a integridade do produto.

Stratus leva a segurança a sério

Stratus tem um rico patrimônio de segurança

Por quase 40 anos, a Stratus vem fornecendo infra-estrutura de computação para empresas que precisam de plataformas altamente confiáveis, seguras e gerenciáveis para alimentar suas cargas de trabalho de centros de dados de missão mais crítica. Hoje, as soluções Stratus são usadas por mais da metade das empresas globais da Fortune 100, para processar com segurança $8,6T em transações com cartão de crédito, produzir 200M de toneladas de alimentos e bebidas e transportar 1,5B passageiros aéreos anualmente.

Edge A infra-estrutura informática deve ser segura

Cada vez mais, as soluções Stratus estão sendo implantadas no site edge das redes corporativas. As plataformas de computação simples, protegidas e autônomas da Stratus estão sendo cada vez mais procuradas para executar aplicações críticas edge , em locais sem controles ambientais e/ou recursos tecnológicos.

O surgimento do IoT (Internet das Coisas), e a convergência da TI (tecnologia da informação) e OT (tecnologia operacional), estão expondo redes anteriormente "isoladas" OT edge a novas e existentes vulnerabilidades de segurança de TI. Além disso, essas redes OT não são facilmente protegidas utilizando as medidas e ferramentas tradicionais de segurança de TI.

A segurança é importante na Stratus

Garantir a segurança das plataformas de computação dos clientes - desde o data center até o edge- é da maior importância para a Stratus. Muitos de seus clientes operam em indústrias fortemente regulamentadas e utilizam suas plataformas de computação edge para infra-estrutura nacional crítica. Como tal, reduzir vetores de ataque viáveis e criar produtos com camadas que suportam abordagens de defesa em profundidade, são elementos importantes para reduzir o risco. Para melhor proteger seus clientes e parceiros, a Stratus segue uma estratégia de segurança abrangente, incluindo o aproveitamento das melhores práticas da indústria de segurança, projetando e construindo produtos com a segurança em mente, respondendo rapidamente às vulnerabilidades e ameaças de segurança conhecidas, e avaliando continuamente sua postura atual e fazendo melhorias para melhorar sua postura de segurança.

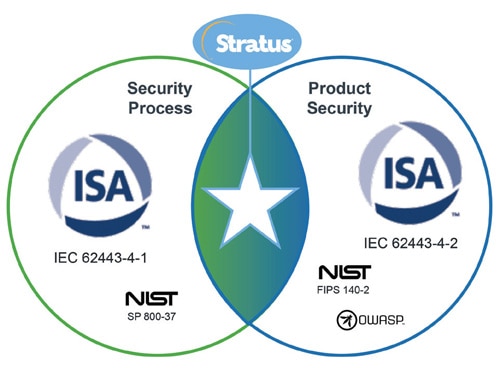

Stratus segue as melhores práticas da indústria de segurança

A Stratus segue as melhores práticas reconhecidas da indústria de segurança ao projetar e construir produtos (processo seguro) e torná-los mais seguros (produto seguro). Um programa formal SDL (Secure Development Lifecycle) que incorpora as diretrizes ISA, NIST e OWASP ajuda a Stratus a identificar e mitigar os riscos de segurança. A parceria com organizações como a OPAF ajuda a alavancar os recursos da comunidade de segurança mais ampla para maximizar a segurança do produto.

Começa com o ISA

A Sociedade Internacional de Automação (ISA) é uma associação profissional sem fins lucrativos fundada em 1945. A organização desenvolve e mantém padrões globais amplamente utilizados, incluindo padrões de segurança para automação industrial e sistemas de controle. A Stratus segue principalmente duas diretrizes da ISA que também foram adotadas pela Comissão Eletrotécnica Internacional (IEC) para considerar a segurança tanto do ponto de vista do processo como do produto.

Processo de Segurança

ISA/IEC 62443-4-1

ISA/IEC 62443-4-1 especifica os requisitos de processo para o desenvolvimento seguro de produtos utilizados em sistemas de automação e controle industrial. A Stratus segue estas diretrizes da ISA no desenvolvimento seguro de seus próprios produtos. As diretrizes definem um ciclo de vida de desenvolvimento seguro para o propósito de desenvolver e manter produtos seguros, incluindo o seguinte:

- definição dos requisitos de segurança

- projeto seguro

- implementação segura (incluindo diretrizes de codificação)

- verificação e validação

- gerenciamento de defeitos

- gerenciamento de adesivos

- produto em fim de vida

NIST SP 800-37

Agora parte do Departamento de Comércio dos EUA, o National Institute of Standards and Technology (NIST) é uma organização governamental que estabelece e supervisiona tecnologias, medidas e padrões destinados a ajudar a promover a competitividade industrial. A Publicação Especial NIST 800-37 (SP 800-37) fornece diretrizes para a aplicação de sua Estrutura de Gerenciamento de Riscos aos sistemas de informação federais. Os desenvolvedores Stratus utilizam essas diretrizes suplementares durante o desenvolvimento de seus produtos de software, como Stratus Redundant Linux, everRun, e VOS.

Segurança do produto

ISA/IEC 62443-4-2

A Stratus também usa os requisitos funcionais da ISA para ajudar a definir quais características de segurança devem ser incorporadas em seus produtos. ISA/IEC 62443-4-2 detalha os requisitos de componentes técnicos (CRs) associados a sete requisitos fundacionais (FRs) para atender aos níveis de segurança da capacidade do sistema de controle. Os sete requisitos fundacionais são

- controle de identificação e autenticação

- controle de uso

- integridade do sistema

- confidencialidade dos dados

- fluxo de dados restrito

- resposta oportuna aos eventos

- disponibilidade de recursos

Por exemplo, os produtos Stratus como ztC Edge e everRun alavancam listas de controle de acesso, funções e senhas, para menor identificação de privilégios, autenticação e controle de uso. A integridade do sistema no ztC Edge é assegurada com boot seguro e confiável. Tanto o ftServer quanto o ztC Edge usam protocolos de comunicação seguros como HTTPS, SSH e SMTP com criptografia para garantir a confidencialidade dos dados. Os logs de alerta notificam imediatamente os administradores sobre mudanças de configuração nos produtos Stratus que podem ser indicativos de incidentes de segurança. A disponibilidade de recursos também é uma marca registrada de todos os produtos Stratus, que oferecem alta disponibilidade e tolerância a falhas para fornecer resiliência contra vários tipos de eventos de negação de serviço e continuidade de serviços críticos de negócios.

FIPS 140-2

Federal Information Processing Standard 140-2 (FIPS 140-2) é outro padrão NIST mantido conjuntamente por sua Divisão de Segurança Informática (CSD) e Divisão de Segurança Cibernética Aplicada (ACD). Ela especifica os requisitos de segurança que seriam satisfeitos por um módulo criptográfico, fornecendo quatro níveis crescentes e qualitativos destinados a cobrir uma ampla gama de aplicações e ambientes potenciais.

A Stratus usa a criptografia FIPS 140-2 e os princípios de projeto de segurança de dados para informar seus requisitos de segurança de produtos. Por exemplo, os atuais produtos Stratus usam OpenSSL 1.0.2k-fips e TLS v1.2 para serviços web. ztC Edge's web server for providing console access complies with FIPS 140-2 algorithms by default.

OWASP

O Open Web Application Security Project (OWASP) é uma fundação sem fins lucrativos cujo objetivo é melhorar a segurança do software. Stratus alavanca as metodologias, documentação, ferramentas e tecnologias da fundação para melhorar a segurança.

A Stratus projeta e constrói seus produtos com a segurança em mente

A Stratus estabeleceu programas e práticas que identificam e mitigam os riscos de segurança durante seu processo de desenvolvimento de produtos. Uma equipe de segurança de produto dentro do grupo de Engenharia da Stratus é responsável por desenvolver e conduzir iniciativas de segurança em toda a empresa e fomentar uma cultura consciente de segurança. Esta equipe é responsável pelo programa SDL da Stratus, esforços de resposta a incidentes de segurança e certificações de segurança.

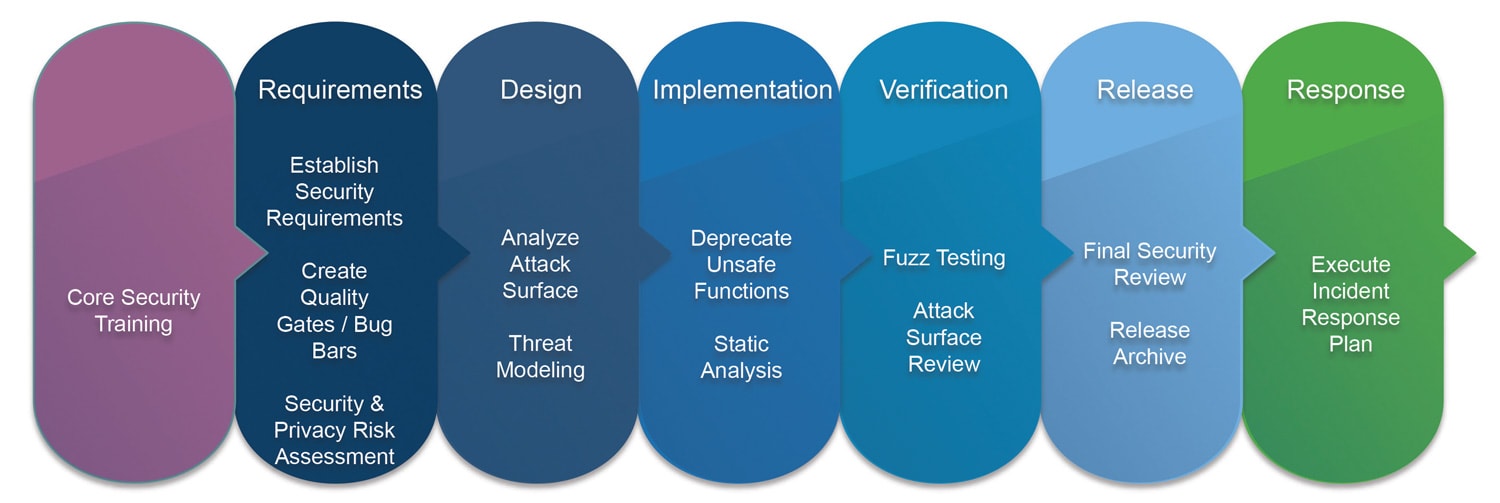

O SDL da Stratus é um programa de garantia de segurança de circuito fechado que ajuda os engenheiros da Stratus a desenvolver produtos seguros com segurança. Seu objetivo principal é reduzir o número e a gravidade das vulnerabilidades em seus produtos, tanto em desenvolvimento como em implantação. Ele consegue isso através da infusão da segurança em todos os aspectos do ciclo de vida de seus produtos e da cultura de desenvolvimento ágil, incluindo treinamento inicial, levantamento de requisitos, projeto, implementação, verificação, liberação e resposta pós-lançamento.

Além de aproveitar as melhores práticas, diretrizes, padrões e ferramentas da indústria de segurança fornecidas pela ISA, NIST e OWASP, a Stratus incorpora práticas de segurança adicionais em cada fase do programa SDL para mitigar os riscos de segurança.

Treinamento

Os engenheiros Stratus recebem treinamento de segurança regularmente, mantendo-se atualizados sobre as tendências de segurança e o cenário de ameaças em evolução da indústria, a fim de ajudar a minimizar a introdução de questões de segurança em seu processo de desenvolvimento e produtos. A equipe de segurança da Stratus gerencia e mantém currículos de segurança baseados em papéis e tecnologias específicas, atualizando-os periodicamente. Atualmente, existem cursos sobre conceitos de segurança, design e testes de segurança, técnicas de codificação de segurança e ferramentas de segurança.

Coleta de requisitos

Durante as fases de coleta de requisitos e planejamento, o perfil inicial de segurança do produto é avaliado. Este é o primeiro de vários marcos onde o perfil de segurança do produto é comparado com um conjunto de requisitos de segurança conhecidos. Estes requisitos podem vir dos proprietários do produto como solicitações dos clientes, ou dos padrões da indústria, mas eles são controlados e mantidos pela equipe de segurança. Atualmente, eles incluem padrões para coisas como autenticação, autorização, criptografia, gerenciamento de certificados, segurança de rede, virtualização, responsabilidade e embalagem e entrega de software. Além disso, há requisitos de segurança de nível mais alto, para itens como segurança de dados sensíveis, prevenção de código malicioso e redução de superfície de ataque.

Design

Durante a fase de design de um produto, uma atividade paralela ocorre para identificar e solucionar problemas de segurança antes do lançamento. Um modelo de ameaça, ou desenho arquitetônico que identifica possíveis vulnerabilidades, falhas de sistema e suposições de projeto incorretas, é elaborado. Ao realizar esta atividade no início do processo de desenvolvimento, as equipes de desenvolvimento têm tempo adequado para resolver quaisquer questões de segurança relacionadas ao projeto.

Implementação

Durante esta fase, as equipes de desenvolvimento utilizam ferramentas automatizadas para detectar defeitos, incluindo falhas relacionadas à segurança. O SAST (static application security testing) é utilizado para analisar o código fonte da aplicação, código byte e binários para a codificação e condições de projeto que são indicativos de vulnerabilidades de segurança. A varredura de vulnerabilidades também é realizada nesta etapa.

Além disso, a equipe de segurança emprega um abastecimento seguro. Ela documenta os nomes e níveis de liberação de todos os OSS (software de código aberto) e TPS (software de terceiros) incorporados a seus produtos, inspecionando-os em busca de vulnerabilidades conhecidas. Avaliações de segurança de hardware e software de fornecedores são realizadas para garantir que a Stratus esteja recebendo produtos seguros que são desenvolvidos de acordo com os padrões da indústria, a fim de mitigar o risco de problemas de segurança serem transmitidos a seus clientes.

Verificação

Durante esta fase do ciclo de vida, as equipes de desenvolvimento usam ferramentas automatizadas para verificar as vulnerabilidades de segurança dos produtos de software em sistemas de computação que estão rodando em rede, para determinar se há maneiras específicas de o sistema poder ser ameaçado ou explorado. Além disso, testes de penetração podem ser realizados para determinar se um intruso malicioso pode atacar com sucesso o produto ou solução. Estes testes são conduzidos em ambientes isolados, de teste, e podem incluir arquitetura de produto e revisões de código fonte, e utilizar várias ferramentas comerciais ou internas de detecção de vulnerabilidade.

Além disso, uma revisão final de segurança é realizada durante esta etapa, para verificar se o produto passou por todas as atividades do programa SDL, e quaisquer questões levantadas em revisões de segurança anteriores foram abordadas. Esta revisão final de segurança é concluída antes que qualquer marco de RC (candidato à liberação) seja cumprido.

Resposta de liberação e pós-lançamento

Produtos que são GA (geralmente disponíveis) entram na fase de produção de seu ciclo de vida do produto. Eles permanecem nesta fase até seu EOL (fim de vida útil). A Equipe de Resposta a Incidentes de Segurança do Produto Stratus (PSIRT), um subconjunto da equipe de segurança, é responsável por monitorar o panorama tecnológico para quaisquer relatórios de questões de segurança referentes aos produtos Stratus. Uma equipe global, uma de suas funções é investigar as vulnerabilidades relatadas e fornecer informações internamente para as equipes apropriadas. Outra função que desempenha é ser o ponto de contato Stratus([email protected]) para pesquisadores de segurança, clientes, parceiros e outras partes externas reportando vulnerabilidades nos produtos Stratus.

Stratus responde rapidamente às vulnerabilidades e ameaças à segurança

Quando o PSIRT detecta ou recebe um relatório de um problema com um produto Stratus, o PSIRT trabalha com as equipes de desenvolvimento Stratus para investigar o problema. PSIRT continua a coordenar a remediação e comunicação interna e externa do problema com as equipes de produto e suporte apropriadas. Além disso, PSIRT é responsável por comunicar e distribuir todos os conselhos de segurança, e manter um registro deles no website da Stratus.

A Stratus, juntamente com outros fornecedores de tecnologia e organizações governamentais (por exemplo, Intel, AMD, IBM, Microsoft, Red Hat, Google, Facebook, Amazon, MITRE, CISA, etc.), pertencem a uma coalizão de segurança que continuamente identifica, qualifica e publica informações sobre vulnerabilidades de segurança conhecidas. Quando os membros da coalizão são alertados sobre uma potencial vulnerabilidade, o trabalho começa a qualificar e diagnosticar o problema. As informações são compartilhadas entre os membros da coalizão, e os membros colaboram para criar uma solução. Eventualmente, a Stratus cria um patch de segurança, que é então distribuído pelo PSIRT a seus clientes e parceiros.

Stratus avalia e melhora continuamente sua postura de segurança

O programa SDL da Stratus é periodicamente avaliado por sua capacidade de identificar e mitigar riscos, e novos processos e ferramentas são adicionados ao programa à medida que amadurecem e são qualificados.

Além disso, a metodologia ágil da Stratus inclui processos automatizados para testes de segurança que correspondem ao tipo e nível de vulnerabilidade para cada estágio de desenvolvimento. Uma abordagem integrada DevSecOps ajuda a garantir que a segurança seja incorporada aos ciclos rápidos e freqüentes de desenvolvimento de produtos da Stratus, onde as lições aprendidas de ciclos anteriores podem ser rapidamente aplicadas a ciclos futuros.

Para maiores informações

Para maiores informações, ou para relatar uma vulnerabilidade, favor contatar o PSIRT da Stratus em [email protected]. Para mais informações sobre os conselhos de segurança da Stratus, por favor, visite support.stratus.com. Para mais informações sobre como a Stratus garante a segurança de seus produtos, visite stratus.com/security ou stratus.com.

Referências

- Sociedade Internacional de Automação (ISA): isa.org

- Comissão Eletrotécnica Internacional (IEC): iec.ch

- Instituto Nacional de Normas e Tecnologia (NIST): nist.gov

- Open Web Application Security Project (OWASP): owasp.org

- Open Process Automation Forum (OPAF): opengroup.org/forum/open-process-process-automation-forum

- Cybersecurity and Infrastructure Security Agency (CISA): us-cert.gov