Whitepaper

Stratus Produktsicherheit

Ein Überblick über die Sicherheitsprogramme und -praktiken von Stratus

Kurzfassung

Als Teil einer umfassenden Sicherheitsstrategie verwaltet und führt Stratus Programme und Praktiken durch, um die Entwicklung sicherer Produkte zu gewährleisten und das Sicherheitsbewusstsein im gesamten Unternehmen zu fördern. Etablierte Überwachungsprozeduren helfen Stratus dabei, Produktsicherheitsrisiken sowohl während als auch nach der Produktentwicklung zu identifizieren und zu mindern. Der Zweck dieses Papiers ist es, das Programm "Secure Development Lifecycle" von Stratuszu erläutern - die umfassenden und strengen Prozesse zur Gewährleistung der Produktsicherheit, die dabei helfen, potenzielle Schwachstellen zu beseitigen und die Produktintegrität sicherzustellen.

Stratus nimmt Sicherheit ernst

Stratus hat ein reiches Sicherheitserbe

Seit fast 40 Jahren bietet Stratus eine Computing-Infrastruktur für Unternehmen, die hochgradig zuverlässige, sichere und verwaltbare Plattformen benötigen, um ihre geschäftskritischsten data center Workloads zu betreiben. Heute werden die Lösungen von Stratus von mehr als der Hälfte der Fortune-100-Unternehmen weltweit genutzt, um Kreditkartentransaktionen im Wert von 8,6 Billionen US-Dollar sicher zu verarbeiten, 200 Millionen Tonnen Lebensmittel und Getränke zu produzieren und 1,5 Milliarden Fluggäste pro Jahr zu befördern.

Edge computing die Infrastruktur muss sicher sein

Mehr und mehr werden Stratus Lösungen auf edge in Unternehmensnetzwerken eingesetzt. Die einfachen, geschützten und autonomen Computerplattformen von Stratuswerden zunehmend für die Ausführung kritischer edge Anwendungen an Orten genutzt, an denen es an Umgebungskontrollen und/oder technischen Ressourcen fehlt.

Das Aufkommen des IoT (Internet der Dinge) und die Konvergenz von IT (Informationstechnologie) und OT (Betriebstechnologie) setzen bisher "isolierte" OT-Netze edge neuen und bestehenden IT-Sicherheitsschwachstellen aus. Außerdem lassen sich diese OT-Netze nicht ohne Weiteres mit herkömmlichen IT-Sicherheitsmaßnahmen und -Werkzeugen sichern.

Sicherheit ist wichtig bei Stratus

Die Gewährleistung der Sicherheit der Computerplattformen der Kunden - von data center bis edge- ist für Stratus von größter Bedeutung. Viele seiner Kunden sind in stark regulierten Branchen tätig und nutzen seine edge computing Plattformen für kritische nationale Infrastrukturen. Daher sind die Reduzierung möglicher Angriffsvektoren und die Entwicklung von Produkten mit mehreren Schichten, die einen tiefgreifenden Verteidigungsansatz unterstützen, wichtige Elemente zur Risikominderung. Um seine Kunden und Partner besser zu schützen, verfolgt Stratus eine umfassende Sicherheitsstrategie, die u. a. die Nutzung bewährter Praktiken der Sicherheitsbranche, die Entwicklung und Herstellung von Produkten mit Blick auf die Sicherheit, die rasche Reaktion auf bekannte Sicherheitslücken und Bedrohungen sowie die kontinuierliche Evaluierung der aktuellen Situation und die Durchführung von Verbesserungen zur Verbesserung der Sicherheitslage umfasst.

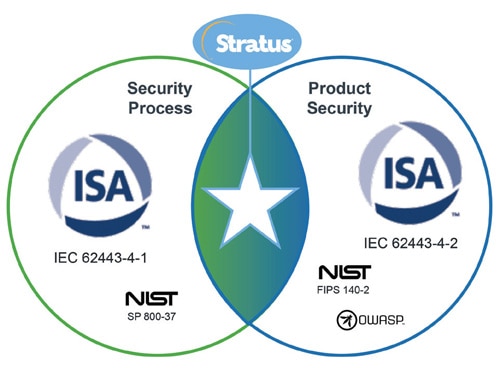

Stratus folgt den Best Practices der Sicherheitsindustrie

Stratus folgt anerkannten Best Practices der Sicherheitsbranche, wenn es darum geht, Produkte zu entwerfen und zu entwickeln (sicherer Prozess) und sie noch sicherer zu machen (sicheres Produkt). Ein formales SDL-Programm (Secure Development Lifecycle), das ISA-, NIST- und OWASP-Richtlinien einbezieht, hilft Stratus dabei, Sicherheitsrisiken zu identifizieren und zu minimieren. Partnerschaften mit Organisationen wie OPAF helfen dabei, die Ressourcen der breiteren Sicherheitsgemeinschaft zu nutzen, um die Produktsicherheit zu maximieren.

Es beginnt mit der ISA

Die International Society of Automation (ISA) ist eine 1945 gegründete gemeinnützige Fachvereinigung. Die Organisation entwickelt und pflegt weit verbreitete globale Standards, darunter auch Sicherheitsstandards für industrielle Automatisierungs- und Steuerungssysteme. Stratus folgt in erster Linie zwei ISA-Richtlinien, die auch von der Internationalen Elektrotechnischen Kommission (IEC) übernommen wurden, um die Sicherheit sowohl aus Prozess- als auch aus Produktsicht zu betrachten.

Sicherheitsprozess

ISA/IEC 62443-4-1

ISA/IEC 62443-4-1 spezifiziert Prozessanforderungen für die sichere Entwicklung von Produkten, die in industriellen Automatisierungs- und Steuerungssystemen eingesetzt werden. Stratus folgt diesen ISA-Richtlinien bei der sicheren Entwicklung seiner eigenen Produkte. Die Richtlinien definieren einen sicheren Entwicklungslebenszyklus zum Zweck der Entwicklung und Wartung sicherer Produkte, einschließlich der folgenden Punkte:

- Definition der Sicherheitsanforderungen

- sicherer Entwurf

- sichere Implementierung (einschließlich Kodierungsrichtlinien)

- Verifizierung und Validierung

- Mängelverwaltung

- Patch-Verwaltung

- Produkt-Lebensdauerende

NIST SP 800-37

Das National Institute of Standards and Technology (NIST), das jetzt zum US-Handelsministerium gehört, ist eine Regierungsorganisation, die Technologien, Messungen und Standards zur Förderung der industriellen Wettbewerbsfähigkeit entwickelt und überwacht. Die NIST Special Publication 800-37 (SP 800-37) enthält Richtlinien für die Anwendung ihres Risk Management Framework auf Informationssysteme des Bundes. Die Entwickler von Stratus nutzen diese ergänzenden Richtlinien bei der Entwicklung ihrer Softwareprodukte, wie Stratus Redundant Linux, everRun und VOS.

Produktsicherheit

ISA/IEC 62443-4-2

Stratus verwendet auch die ISA-Funktionsanforderungen, um zu definieren, welche Sicherheitsmerkmale in die Produkte integriert werden sollen. ISA/IEC 62443-4-2 beschreibt technische Komponentenanforderungen (CRs) in Verbindung mit sieben grundlegenden Anforderungen (FRs) zur Erfüllung der Sicherheitsstufen von Steuerungssystemen. Die sieben grundlegenden Anforderungen sind:

- Identifikations- und Authentifizierungskontrolle

- Verwendungskontrolle

- Systemintegrität

- Datenvertraulichkeit

- eingeschränkter Datenfluss

- rechtzeitige Reaktion auf Ereignisse

- Ressourcenverfügbarkeit

Zum Beispiel nutzen Stratus Produkte wie ztC Edge und everRun nutzen Zugriffskontrolllisten, Rollen und Passwörter für die Identifizierung, Authentifizierung und Nutzungskontrolle mit den geringsten Privilegien. Die Systemintegrität in ztC Edge wird durch sicheres und vertrauenswürdiges Booten gewährleistet. Sowohl ftServer als auch ztC Edge verwenden sichere Kommunikationsprotokolle wie HTTPS, SSH und SMTP mit Verschlüsselung, um die Vertraulichkeit der Daten zu gewährleisten. Warnprotokolle benachrichtigen Administratoren sofort über Konfigurationsänderungen in Stratus Produkten, die auf Sicherheitsvorfälle hindeuten könnten. Die Ressourcenverfügbarkeit ist ebenfalls ein Markenzeichen aller Stratus Produkte, die eine hohe Verfügbarkeit und Fehlertoleranz bieten, um gegen verschiedene Arten von Denial-of-Service-Ereignissen gewappnet zu sein und die Kontinuität der geschäftskritischen Dienste zu gewährleisten.

FIPS 140-

2 Federal Information Processing Standard 140-2 (FIPS 140-2) ist ein weiterer NIST-Standard, der gemeinsam von der Computer Security Division (CSD) und der Applied Cybersecurity Division (ACD) des NIST gepflegt wird. Er spezifiziert die Sicherheitsanforderungen, die von einem kryptographischen Modul erfüllt werden, und bietet vier ansteigende, qualitative Stufen, die ein breites Spektrum an möglichen Anwendungen und Umgebungen abdecken sollen.

Stratus verwendet die FIPS 140-2 Kryptographie- und Datensicherheitsprinzipien als Grundlage für seine Produktsicherheitsanforderungen. Beispielsweise verwenden die aktuellen Produkte von Stratus OpenSSL 1.0.2k-fips und TLS v1.2 für Webdienste. ztC EdgeDer Webserver von für den Konsolenzugriff entspricht standardmäßig den Algorithmen von FIPS 140-2.

OWASP

Das Open Web Application Security Project (OWASP) ist eine gemeinnützige Stiftung, deren Ziel es ist, die Sicherheit von Software zu verbessern. Stratus nutzt die Methoden, Dokumentationen, Werkzeuge und Technologien der Stiftung, um die Sicherheit zu verbessern.

Stratus entwickelt und baut seine Produkte mit Blick auf die Sicherheit

Stratus hat Programme und Praktiken eingeführt, die Sicherheitsrisiken während des Produktentwicklungsprozesses identifizieren und mindern. Ein Produktsicherheitsteam innerhalb der Engineering-Gruppe von Stratusist für die Entwicklung und das Vorantreiben von Sicherheitsinitiativen im gesamten Unternehmen sowie für die Förderung einer sicherheitsbewussten Kultur verantwortlich. Dieses Team ist für das SDL-Programm von Stratus, die Reaktion auf Sicherheitsvorfälle und Sicherheitszertifizierungen verantwortlich.

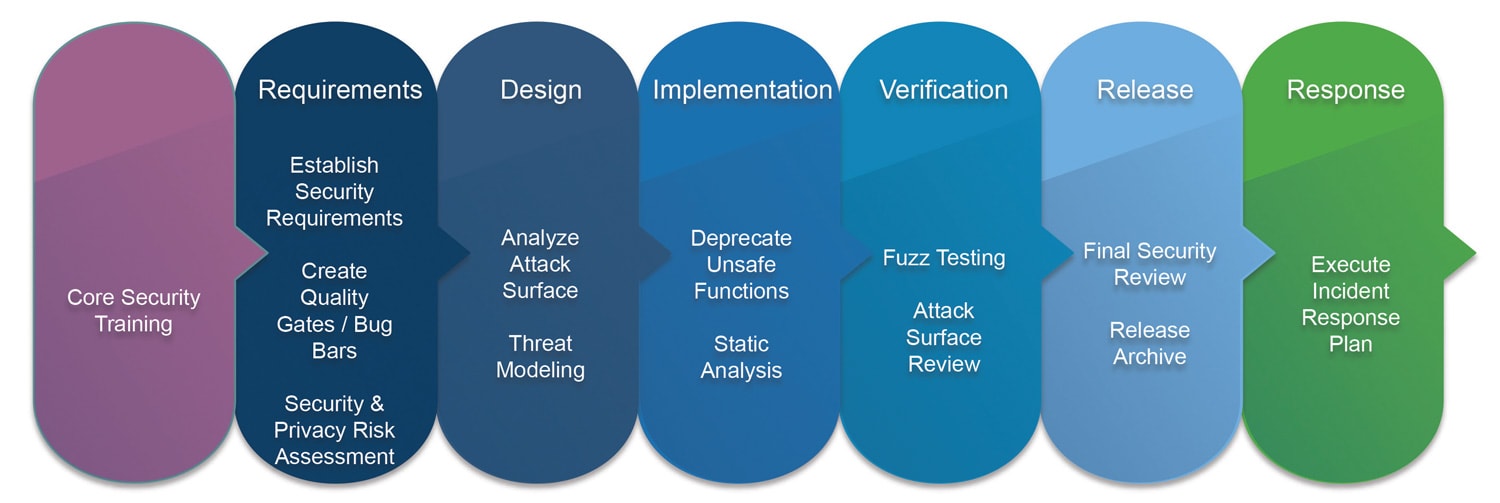

Stratus's SDL ist ein geschlossenes Sicherheitsprogramm, das Stratus Ingenieuren hilft, sichere Produkte zu entwickeln. Sein Hauptziel ist es, die Anzahl und den Schweregrad von Sicherheitslücken in seinen Produkten zu reduzieren, sowohl in der Entwicklung als auch im Einsatz. Dies wird erreicht, indem die Sicherheit in jeden Aspekt des Lebenszyklus der Produkte und der agilen Entwicklungskultur integriert wird, einschließlich Schulungen im Vorfeld, Anforderungserfassung, Design, Implementierung, Verifizierung, Freigabe und Reaktion nach der Freigabe.

Zusätzlich zu den Best Practices, Richtlinien, Standards und Tools der ISA, NIST und OWASP werden auf Stratus in jeder SDL Programmphase zusätzliche Sicherheitspraktiken eingesetzt, um das Sicherheitsrisiko zu minimieren.

Schulungen

Stratus Ingenieure erhalten regelmäßig Sicherheitsschulungen, um sich über Sicherheitstrends und die sich entwickelnde Bedrohungslandschaft in der Branche auf dem Laufenden zu halten und die Einführung von Sicherheitsproblemen in den Entwicklungsprozess und die Produkte zu minimieren. Das Sicherheitsteam von Stratusverwaltet und pflegt rollenbasierte und technologiespezifische Sicherheitslehrpläne und aktualisiert diese regelmäßig. Derzeit gibt es Kurse zu Sicherheitskonzepten, Sicherheitsdesign und -tests, Sicherheitskodierungstechniken und Sicherheitstools.

Anforderungserfassung

In der Phase der Anforderungserfassung und Planung wird das anfängliche Sicherheitsprofil des Produkts bewertet. Dies ist der erste von mehreren Meilensteinen, bei dem das Sicherheitsprofil des Produkts mit einer Reihe von bekannten Sicherheitsanforderungen verglichen wird. Diese Anforderungen können von den Produkteigentümern als Kundenwünsche oder aus Industriestandards stammen, sie werden jedoch vom Sicherheitsteam überprüft und gepflegt. Gegenwärtig umfassen sie Standards für Dinge wie Authentifizierung, Autorisierung, Verschlüsselung, Zertifikatsverwaltung, Netzwerksicherheit, Virtualisierung, Verantwortlichkeit und Software-Paketierung und -Lieferung. Darüber hinaus gibt es höhere Sicherheitsanforderungen für Elemente wie die Sicherung sensibler Daten, die Verhinderung von bösartigem Code und die Reduzierung der Angriffsfläche.

Entwurf

Während der Entwurfsphase eines Produkts findet parallel dazu eine Aktivität zur Identifizierung und Behebung von Sicherheitsproblemen vor der Freigabe statt. Es wird ein Bedrohungsmodell oder eine Architekturzeichnung erstellt, die potenzielle Schwachstellen, Systemfehler und falsche Designannahmen identifiziert. Durch die Durchführung dieser Aktivität in einem frühen Stadium des Entwicklungsprozesses haben die Entwicklungsteams ausreichend Zeit, um sich mit allen konstruktionsbedingten Sicherheitsproblemen zu befassen.

Implementierung

In dieser Phase verwenden die Entwicklungsteams automatisierte Tools zur Erkennung von Fehlern, einschließlich sicherheitsrelevanter Fehler. SAST (statische Anwendungssicherheitstests) wird eingesetzt, um den Anwendungsquellcode, Bytecode und Binärdateien auf Codierungs- und Designbedingungen zu analysieren, die auf Sicherheitsschwachstellen hinweisen. In dieser Phase wird auch das Scannen von Schwachstellen durchgeführt.

Darüber hinaus setzt das Sicherheitsteam Secure Sourcing ein. Es dokumentiert die Namen und Versionsstände aller OSS (Open-Source-Software) und TPS (Software von Drittanbietern), die in seine Produkte einfließen, und prüft sie auf bekannte Schwachstellen. Es werden Sicherheitsbewertungen von Hardware- und Softwareanbietern durchgeführt, um sicherzustellen, dass Stratus sichere Produkte erhält, die nach Industriestandards entwickelt wurden, um das Risiko von Sicherheitsproblemen, die an die Kunden weitergegeben werden, zu minimieren.

Verifizierung

Während dieser Lebenszyklusphase verwenden Entwicklungsteams automatisierte Tools, um Softwareprodukte auf Sicherheitslücken in Computersystemen zu scannen, die in einem Netzwerk laufen, um festzustellen, ob es bestimmte Möglichkeiten gibt, das System zu bedrohen oder auszunutzen. Darüber hinaus können Penetrationstests durchgeführt werden, um festzustellen, ob ein böswilliger Eindringling das Produkt oder die Lösung erfolgreich angreifen kann. Diese Tests werden in isolierten Testumgebungen durchgeführt und können Überprüfungen der Produktarchitektur und des Quellcodes umfassen und verschiedene kommerzielle oder interne Tools zur Erkennung von Schwachstellen einsetzen.

Außerdem wird in dieser Phase eine abschließende Sicherheitsüberprüfung durchgeführt, um zu überprüfen, ob das Produkt alle Aktivitäten des SDL Programms durchlaufen hat und ob alle in früheren Sicherheitsüberprüfungen aufgeworfenen Fragen geklärt wurden. Diese letzte Sicherheitsüberprüfung wird abgeschlossen, bevor die Meilensteine für den Release Candidate (RC) erreicht werden.

Release und Post-Release-Reaktion

Produkte, die GA (generally available) sind, treten in die Produktionsphase ihres Produktlebenszyklus ein. Sie verbleiben in dieser Phase bis zu ihrem EOL (End of Life). StratusDas Product Security Incident Response Team (PSIRT), eine Untergruppe des Sicherheitsteams, ist für die Überwachung der Technologielandschaft hinsichtlich aller Berichte über Sicherheitsprobleme bei Stratus Produkten verantwortlich. Als globales Team besteht eine seiner Aufgaben darin, gemeldete Schwachstellen zu untersuchen und Informationen intern an die entsprechenden Teams weiterzuleiten. Eine weitere Aufgabe ist es, die Anlaufstelle Stratus ([email protected]) für Sicherheitsforscher, Kunden, Partner und andere externe Parteien zu sein, die Sicherheitslücken in Stratus Produkten melden.

Stratus reagiert schnell auf Sicherheitslücken und Bedrohungen

Wenn PSIRT ein Problem mit einem Stratus Produkt entdeckt oder gemeldet bekommt, arbeitet PSIRT mit Stratus Entwicklungsteams zusammen, um das Problem zu untersuchen. PSIRT koordiniert weiterhin die Behebung und Kommunikation des Problems intern und extern mit den entsprechenden Produkt- und Support-Teams. Darüber hinaus ist PSIRT für die Kommunikation und Verteilung aller Sicherheitshinweise verantwortlich und pflegt eine Aufzeichnung davon auf der Website von Stratus.

Stratus gehört zusammen mit anderen Technologieanbietern und Regierungsorganisationen (z. B. Intel, AMD, IBM, Microsoft, Red Hat, Google, Facebook, Amazon, MITRE, CISA usw.) zu einer Sicherheitskoalition, die kontinuierlich Informationen über bekannte Sicherheitslücken identifiziert, qualifiziert und veröffentlicht. Wenn die Mitglieder der Koalition auf eine potenzielle Sicherheitslücke aufmerksam gemacht werden, beginnt die Arbeit, um das Problem zu qualifizieren und zu diagnostizieren. Die Informationen werden unter den Koalitionsmitgliedern ausgetauscht, und die Mitglieder arbeiten zusammen, um eine Lösung zu finden. Schließlich erstellt Stratus einen Sicherheitspatch, der dann von PSIRT an seine Kunden und Partner verteilt wird.

Stratus evaluiert und verbessert kontinuierlich seine Sicherheitslage

Das SDL-Programm vonStratuswird regelmäßig auf seine Fähigkeit hin überprüft, Risiken zu erkennen und zu mindern, und neue Prozesse und Tools werden in das Programm aufgenommen, sobald sie ausgereift und qualifiziert sind.

Darüber hinaus beinhaltet die agile Methodik von Stratusautomatisierte Prozesse für Sicherheitstests, die der Art und dem Grad der Anfälligkeit für jede Entwicklungsphase entsprechen. Ein integrierter DevSecOps-Ansatz trägt dazu bei, dass die Sicherheit in die schnellen und häufigen Produktentwicklungszyklen von Stratusintegriert wird, wo die aus früheren Zyklen gewonnenen Erkenntnisse schnell auf zukünftige Zyklen übertragen werden können.

Für weitere Informationen

Wenn Sie weitere Informationen wünschen oder eine Schwachstelle melden möchten, wenden Sie sich bitte an das PSIRT von Stratusunter [email protected]. Weitere Informationen zu den Sicherheitshinweisen von Stratusfinden Sie unter support.stratus.com. Weitere Informationen darüber, wie Stratus die Sicherheit seiner Produkte gewährleistet, finden Sie unter stratus.com/security oder stratus.com.

Literaturhinweise

- Internationale Gesellschaft für Automatisierung (ISA): isa.org

- Internationale Elektrotechnische Kommission (IEC): iec.ch

- Nationales Institut für Normen und Technologie (NIST): nist.gov

- Offenes Projekt zur Sicherheit von Webanwendungen (OWASP): owasp.org

- Offenes Forum für Prozessautomatisierung (OPAF): opengroup.org/forum/offenes Prozessautomatisierungsforum

- Agentur für Computer- und Netzsicherheit und Sicherheit der Infrastruktur (CISA): us-cert.gov