Livre blanc

Stratus Sécurité des produits

Un aperçu des programmes et pratiques de sécurité de Stratus

Résumé

Dans le cadre d'une stratégie de sécurité globale, Stratus gère et exécute des programmes et des pratiques visant à garantir le développement de produits sûrs et à sensibiliser l'ensemble de l'entreprise à la sécurité. Les procédures de surveillance établies aident Stratus à identifier et à atténuer les risques liés à la sécurité des produits, tant pendant qu'après leur développement. L'objectif de ce document est d'expliquer le programme Secure Development Lifecycle de Stratus- les processus complets et rigoureux d'assurance de la sécurité des produits qui l'aident à traiter les vulnérabilités potentielles et à garantir l'intégrité des produits.

Stratus prend la sécurité au sérieux

Stratus a un riche héritage en matière de sécurité

Depuis près de 40 ans, Stratus fournit une infrastructure informatique aux entreprises qui ont besoin de plateformes hautement fiables, sécurisées et gérables pour alimenter leurs charges de travail les plus critiques data center . Aujourd'hui, les solutions de Stratus sont utilisées par plus de la moitié des entreprises du Fortune 100 pour traiter en toute sécurité 8,6 milliards de dollars de transactions par carte de crédit, produire 200 millions de tonnes de nourriture et de boissons et transporter 1,5 milliard de passagers par an.

Edge computing l'infrastructure doit être sécurisée

De plus en plus, les solutions Stratus sont déployées à l'adresse edge des réseaux d'entreprise. Les plates-formes informatiques simples, protégées et autonomes de Stratussont de plus en plus recherchées pour exécuter les applications critiques edge , dans des endroits dépourvus de contrôles environnementaux et/ou de ressources technologiques.

L'émergence de l'IoT (Internet of Things) et la convergence des technologies de l'information et des technologies opérationnelles exposent les réseaux OT edge , auparavant "isolés", à des vulnérabilités nouvelles et existantes en matière de sécurité informatique. En outre, ces réseaux OT ne sont pas facilement sécurisés à l'aide des mesures et outils de sécurité informatique traditionnels.

La sécurité est importante à Stratus

Assurer la sécurité des plates-formes informatiques des clients - du site data center au site edge- est de la plus haute importance pour Stratus. Nombre de ses clients opèrent dans des secteurs fortement réglementés et utilisent ses plateformes pour des infrastructures nationales critiques. edge computing plateformes pour des infrastructures nationales critiques. À ce titre, la réduction des vecteurs d'attaque viables et la création de produits dont les couches prennent en charge des approches de défense en profondeur sont des éléments importants pour réduire les risques. Pour mieux protéger ses clients et ses partenaires, Stratus suit une stratégie de sécurité complète, qui consiste notamment à tirer parti des meilleures pratiques de l'industrie de la sécurité, à concevoir et à construire des produits en tenant compte de la sécurité, à réagir rapidement aux vulnérabilités et aux menaces de sécurité connues, à évaluer en permanence sa position actuelle et à apporter des améliorations pour renforcer sa posture de sécurité.

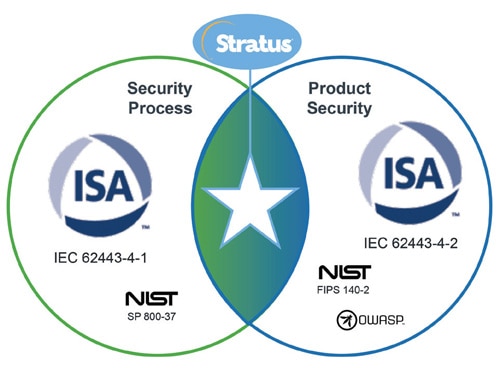

Stratus suit les meilleures pratiques de l'industrie de la sécurité

Stratus suit les meilleures pratiques reconnues de l'industrie de la sécurité pour concevoir et construire des produits (processus sécurisé) et les rendre plus sûrs (produit sécurisé). Un programme officiel SDL (cycle de vie de développement sécurisé) qui intègre les directives de l'ISA, du NIST et de l'OWASP aide Stratus à identifier et à atténuer les risques de sécurité. Le partenariat avec des organisations telles que l'OPAF lui permet de tirer parti des ressources de la communauté de la sécurité au sens large pour maximiser la sécurité des produits.

Cela commence avec l'ISA

La Société internationale d'automatisation (ISA) est une association professionnelle à but non lucratif fondée en 1945. L'organisation élabore et maintient des normes mondiales largement utilisées, notamment des normes de sécurité pour l'automatisation industrielle et les systèmes de contrôle. Stratus suit principalement deux lignes directrices de l'ISA qui ont également été adoptées par la Commission électrotechnique internationale (CEI) pour considérer la sécurité tant du point de vue des processus que des produits.

Processus de sécurité

ISA/IEC62443-4-1

L'ISA/IEC 62443-4-1 spécifie les exigences de processus pour le développement sécurisé des produits utilisés dans les systèmes d'automatisation et de contrôle industriels. Stratus suit ces directives de l'ISA pour développer de manière sécurisée ses propres produits. Les lignes directrices définissent un cycle de vie de développement sécurisé aux fins du développement et de la maintenance de produits sécurisés, notamment les suivants

- définition des exigences de sécurité

- conception sécurisée

- une mise en œuvre sécurisée (y compris des lignes directrices de codage)

- vérification et validation

- gestion des défauts

- gestion des patchs

- fin de vie des produits

NIST SP 800-37

Faisant désormais partie du ministère américain du commerce, le National Institute of Standards and Technology (NIST) est un organisme gouvernemental qui établit et supervise les technologies, les mesures et les normes destinées à promouvoir la compétitivité industrielle. La publication spéciale 800-37 du NIST (SP 800-37) fournit des lignes directrices pour l'application de leur cadre de gestion des risques aux systèmes d'information fédéraux. Stratus Les développeurs s'appuient sur ces lignes directrices supplémentaires lors du développement de ses produits logiciels, comme Stratus Redundant Linux, everRun, et VOS.

Sécurité des produits

ISA/IEC 62443-4-2

Stratus utilise également les exigences fonctionnelles de l'ISA pour aider à définir les caractéristiques de sécurité à intégrer dans ses produits. La norme ISA/IEC 62443-4-2 détaille les exigences de composants techniques (CR) associées à sept exigences fondamentales (FR) pour répondre aux niveaux de sécurité des capacités des systèmes de contrôle. Les sept exigences fondamentales sont les suivantes :

- le contrôle de l'identification et de l'authentification

- contrôle de l'utilisation

- l'intégrité du système

- la confidentialité des données

- un flux de données restreint

- une réaction rapide aux événements

- la disponibilité des ressources

Par exemple, les produits Stratus comme ztC Edge et everRun utilisent des listes de contrôle d'accès, des rôles et des mots de passe pour l'identification, l'authentification et le contrôle de l'utilisation du moindre privilège. L'intégrité du système en ztC Edge est assurée par un démarrage sûr et fiable. Les produits ftServer et ztC Edge utilisent des protocoles de communication sécurisés tels que HTTPS, SSH et SMTP avec cryptage pour garantir la confidentialité des données. Les journaux d'alerte informent immédiatement les administrateurs des changements de configuration dans les produits Stratus qui pourraient indiquer des incidents de sécurité. La disponibilité des ressources est également une caractéristique de tous les produits Stratus , qui offrent une haute disponibilité et une tolérance aux pannes pour assurer la résilience contre divers types d'événements de déni de service et la continuité des services essentiels à l'entreprise.

FIPS 14

0-2 Federal Information Processing Standard 140-2 (FIPS 140-2) est une autre norme NIST maintenue conjointement par leur division de sécurité informatique (CSD) et leur division de cybersécurité appliquée (ACD). Elle spécifie les exigences de sécurité qui seraient satisfaites par un module cryptographique, en fournissant quatre niveaux qualitatifs croissants destinés à couvrir un large éventail d'applications et d'environnements potentiels.

Stratus utilise la cryptographie FIPS 140-2 et les principes de conception de la sécurité des données pour informer les exigences de sécurité de ses produits. Par exemple, les produits actuels de Stratus utilisent OpenSSL 1.0.2k-fips et TLS v1.2 pour les services web. ztC EdgeLe serveur web de l'entreprise pour l'accès à la console est conforme par défaut aux algorithmes FIPS 140-2.

OWASP

L'Open Web Application Security Project (OWASP) est une fondation à but non lucratif dont l'objectif est d'améliorer la sécurité des logiciels. Stratus exploite les méthodologies, la documentation, les outils et les technologies de la fondation pour améliorer la sécurité.

Stratus conçoit et fabrique ses produits en gardant la sécurité à l'esprit

Stratus a mis en place des programmes et des pratiques qui permettent d'identifier et d'atténuer les risques de sécurité au cours de son processus de développement de produits. Une équipe chargée de la sécurité des produits au sein du groupe d'ingénierie de Stratusest responsable du développement et de la conduite des initiatives de sécurité dans toute l'entreprise et de la promotion d'une culture de la sécurité. Cette équipe est responsable du programme SDL de Stratus, des efforts de réponse aux incidents de sécurité et des certifications de sécurité.

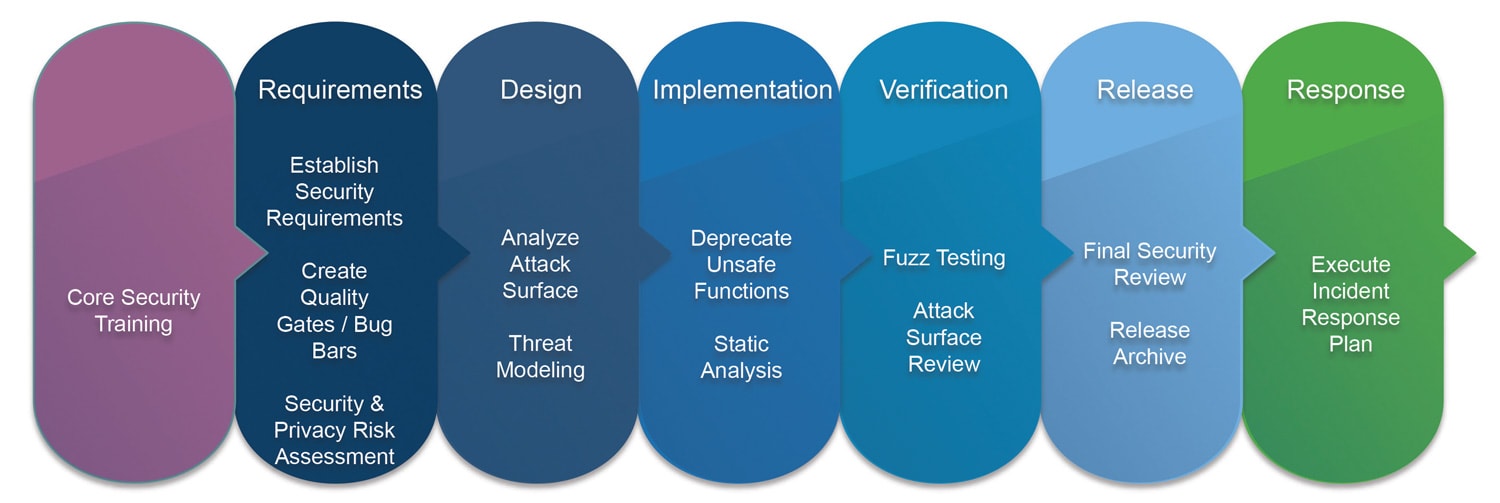

La SDL deStratusest un programme d'assurance de sécurité en boucle fermée qui aide les ingénieurs de Stratus à développer des produits sécurisés. Son principal objectif est de réduire le nombre et la gravité des vulnérabilités de ses produits, qu'ils soient en cours de développement ou déployés. Il y parvient en intégrant la sécurité dans tous les aspects du cycle de vie de ses produits et de sa culture de développement agile, notamment la formation initiale, la collecte des exigences, la conception, la mise en œuvre, la vérification, la mise en service et la réponse après la mise en service.

En plus de tirer parti des meilleures pratiques, directives, normes et outils du secteur de la sécurité fournis par l'ISA, le NIST et l'OWASP, Stratus intègre des pratiques de sécurité supplémentaires tout au long de chaque phase du programme SDL afin d'atténuer les risques de sécurité.

Formation

Stratus Les ingénieurs reçoivent régulièrement des formations en sécurité, afin de se tenir au courant des tendances en matière de sécurité et de l'évolution du paysage des menaces dans l'industrie, afin de contribuer à minimiser l'introduction de problèmes de sécurité dans son processus de développement et ses produits. StratusL'équipe de sécurité de l'UE gère et maintient des programmes de sécurité basés sur les rôles et les technologies, en les mettant à jour périodiquement. Il existe actuellement des cours sur les concepts de sécurité, la conception et les tests de sécurité, les techniques de codage de sécurité et les outils de sécurité.

Collecte des besoins Au

cours des phases de collecte des besoins et de planification, le profil de sécurité initial du produit est évalué. C'est la première de plusieurs étapes où le profil de sécurité du produit est comparé à un ensemble d'exigences de sécurité connues. Ces exigences peuvent provenir des propriétaires du produit, à la demande des clients, ou des normes industrielles, mais elles sont vérifiées et maintenues par l'équipe de sécurité. Actuellement, elles comprennent des normes pour des éléments tels que l'authentification, l'autorisation, le cryptage, la gestion des certificats, la sécurité des réseaux, la virtualisation, la responsabilité, ainsi que le conditionnement et la livraison des logiciels. En outre, il existe des exigences de sécurité de plus haut niveau, pour des éléments tels que la sécurisation des données sensibles, la prévention des codes malveillants et la réduction de la surface d'attaque.

Conception

Pendant la phase de conception d'un produit, une activité parallèle a lieu pour identifier et résoudre les problèmes de sécurité avant la mise sur le marché. Un modèle de menace, ou dessin architectural, qui identifie les vulnérabilités potentielles, les défauts du système et les hypothèses de conception incorrectes est rédigé. En effectuant cette activité au début du processus de développement, les équipes de développement disposent de suffisamment de temps pour traiter les problèmes de sécurité liés à la conception.

Mise en œuvre Au

cours de cette phase, les équipes de développement utilisent des outils automatisés pour détecter les défauts, y compris ceux liés à la sécurité. Le SAST (static application security testing) est utilisé pour analyser le code source des applications, le code d'octets et les binaires pour le codage et les conditions de conception qui sont indicatives des vulnérabilités de sécurité. L'analyse des vulnérabilités est également effectuée à ce stade.

En outre, l'équipe de sécurité utilise un système d'approvisionnement sécurisé. Elle documente les noms et les niveaux de version de tous les logiciels libres (OSS) et les logiciels tiers (TPS) incorporés dans ses produits, en les inspectant pour détecter les vulnérabilités connues. Des évaluations de sécurité du matériel et des logiciels des fournisseurs sont effectuées pour s'assurer que Stratus reçoit des produits sécurisés, développés selon les normes de l'industrie, afin de réduire le risque que les problèmes de sécurité soient transmis à ses clients.

Vérification Au

cours de cette phase du cycle de vie, les équipes de développement utilisent des outils automatisés pour analyser les produits logiciels à la recherche de vulnérabilités de sécurité dans les systèmes informatiques qui fonctionnent en réseau, afin de déterminer s'il existe des moyens spécifiques de menacer ou d'exploiter le système. En outre, des tests de pénétration peuvent être effectués pour déterminer si un intrus malveillant peut attaquer avec succès le produit ou la solution. Ces tests sont effectués dans des environnements de test isolés, et peuvent inclure des examens de l'architecture du produit et du code source, et utiliser divers outils commerciaux ou internes de détection des vulnérabilités.

Un dernier examen de sécurité est également effectué à ce stade, afin de vérifier si le produit a subi toutes les activités du programme SDL et si les problèmes soulevés lors des examens de sécurité précédents ont été résolus. Cet examen de sécurité final est effectué avant que les étapes de RC (release candidate) ne soient franchies.

Réponse à la libération et après la libération

Les produits qui sont GA (généralement disponibles) entrent dans la phase de production de leur cycle de vie. Ils restent dans cette phase jusqu'à leur fin de vie (EOL). StratusL'équipe de réponse aux incidents de sécurité des produits (PSIRT), un sous-ensemble de l'équipe de sécurité, est responsable de la surveillance du paysage technologique pour tout rapport de problèmes de sécurité concernant les produits Stratus . Une équipe mondiale, dont l'un des rôles est d'enquêter sur les vulnérabilités signalées, et de fournir des informations en interne aux équipes appropriées. Elle joue également le rôle de point de contact([email protected]) sur Stratus pour les chercheurs en sécurité, les clients, les partenaires et les autres parties externes qui signalent des vulnérabilités dans les produits Stratus .

Stratus réagit rapidement aux vulnérabilités et aux menaces en matière de sécurité

Lorsque le PSIRT détecte ou reçoit un rapport sur un problème concernant un produit Stratus , il travaille avec les équipes de développement de Stratus pour enquêter sur le problème. Le PSIRT continue à coordonner la correction et la communication interne et externe du problème avec les équipes de produit et de support appropriées. En outre, PSIRT est responsable de la communication et de la distribution de tous les avis de sécurité, et de la tenue d'un registre de ces avis sur le site web Stratus.

Stratus, ainsi que d'autres fournisseurs de technologies et organisations gouvernementales (par exemple Intel, AMD, IBM, Microsoft, Red Hat, Google, Facebook, Amazon, MITRE, CISA, etc.), font partie d'une coalition de sécurité qui identifie, qualifie et publie en permanence des informations sur les vulnérabilités de sécurité connues. Lorsque les membres de la coalition sont avertis d'une vulnérabilité potentielle, le travail commence pour qualifier et diagnostiquer le problème. Les informations sont partagées entre les membres de la coalition, et les membres collaborent pour créer une solution. Finalement, Stratus crée un correctif de sécurité, qui est ensuite distribué par PSIRT à ses clients et partenaires.

Stratus évalue et améliore en permanence sa posture de sécurité

StratusLe programme SDL est évalué périodiquement pour sa capacité à identifier et à réduire les risques, et de nouveaux processus et outils sont ajoutés au programme au fur et à mesure qu'ils arrivent à maturité et sont qualifiés.

En outre, la méthodologie agile de Stratuscomprend des processus automatisés pour les tests de sécurité qui correspondent au type et au niveau de vulnérabilité pour chaque étape de développement. Une approche DevSecOps intégrée permet de garantir l'intégration de la sécurité dans les cycles de développement de produits rapides et fréquents de Stratus, où les leçons tirées des cycles précédents peuvent être rapidement appliquées aux cycles futurs.

Pour plus d'informations

Pour plus d'informations ou pour signaler une vulnérabilité, veuillez contacter le PSIRT de Stratusà l'adresse [email protected]. Pour plus d'informations sur les avis de sécurité de Stratus, veuillez consulter la page support.stratus.com. Pour plus d'informations sur la manière dont Stratus assure la sécurité de ses produits, veuillez consulter stratus.com/security ou stratus.com.

Références

- Société internationale d'automatisation (ISA) : isa.org

- Commission électrotechnique internationale (CEI) : iec.ch

- Institut national des normes et de la technologie (NIST) : nist.gov

- Projet de sécurité des applications web ouvertes (OWASP) : owasp.org

- Open Process Automation Forum (OPAF) : opengroup.org/forum/open-process-automation-forum

- Agence pour la cybersécurité et la sécurité des infrastructures (CISA) : us-cert.gov