I3RiY3NzIC50Yi1maWVsZHMtYW5kLXRleHRbZGF0YS10b29sc2V0LWJsb2Nrcy1maWVsZHMtYW5kLXRleHQ9IjZiNDNkYTA2NTdjZjkwMjMwYjBkZTgyYjFhMzZhZGM2Il0geyBwYWRkaW5nLXRvcDogMjBweDtwYWRkaW5nLWJvdHRvbTogMjBweDsgfSAudGItaW1hZ2V7cG9zaXRpb246cmVsYXRpdmU7dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0ud3AtYmxvY2staW1hZ2UgLnRiLWltYWdlLmFsaWduY2VudGVye21hcmdpbi1sZWZ0OmF1dG87bWFyZ2luLXJpZ2h0OmF1dG99LnRiLWltYWdlIGltZ3ttYXgtd2lkdGg6MTAwJTtoZWlnaHQ6YXV0bzt3aWR0aDphdXRvO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZXtkaXNwbGF5OnRhYmxlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2UgLnRiLWltYWdlLWNhcHRpb257ZGlzcGxheTp0YWJsZS1jYXB0aW9uO2NhcHRpb24tc2lkZTpib3R0b219ICN0YmNzcyAudGItaW1hZ2VbZGF0YS10b29sc2V0LWJsb2Nrcy1pbWFnZT0iNTZiMGM1OTMzMDI4YzliNDY0YWE0MDJmYWYyNDcwOGYiXSB7IG1heC13aWR0aDogMTAwJTsgfSAudGItaW1hZ2V7cG9zaXRpb246cmVsYXRpdmU7dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0ud3AtYmxvY2staW1hZ2UgLnRiLWltYWdlLmFsaWduY2VudGVye21hcmdpbi1sZWZ0OmF1dG87bWFyZ2luLXJpZ2h0OmF1dG99LnRiLWltYWdlIGltZ3ttYXgtd2lkdGg6MTAwJTtoZWlnaHQ6YXV0bzt3aWR0aDphdXRvO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZXtkaXNwbGF5OnRhYmxlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2UgLnRiLWltYWdlLWNhcHRpb257ZGlzcGxheTp0YWJsZS1jYXB0aW9uO2NhcHRpb24tc2lkZTpib3R0b219ICN0YmNzcyAudGItaW1hZ2VbZGF0YS10b29sc2V0LWJsb2Nrcy1pbWFnZT0iNzQ2Y2VmOGRjNGVhNWJlNTBlYmE4YTlkNzQ5NThmZDAiXSB7IG1heC13aWR0aDogMTAwJTsgfSAudGItaW1hZ2V7cG9zaXRpb246cmVsYXRpdmU7dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0ud3AtYmxvY2staW1hZ2UgLnRiLWltYWdlLmFsaWduY2VudGVye21hcmdpbi1sZWZ0OmF1dG87bWFyZ2luLXJpZ2h0OmF1dG99LnRiLWltYWdlIGltZ3ttYXgtd2lkdGg6MTAwJTtoZWlnaHQ6YXV0bzt3aWR0aDphdXRvO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZXtkaXNwbGF5OnRhYmxlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2UgLnRiLWltYWdlLWNhcHRpb257ZGlzcGxheTp0YWJsZS1jYXB0aW9uO2NhcHRpb24tc2lkZTpib3R0b219ICN0YmNzcyAudGItaW1hZ2VbZGF0YS10b29sc2V0LWJsb2Nrcy1pbWFnZT0iZThkYzZiYTViNjI1ZjllMTI3OTIzZTBiY2E2YzAyMDYiXSB7IG1heC13aWR0aDogMTAwJTsgfSAudGItaW1hZ2V7cG9zaXRpb246cmVsYXRpdmU7dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0ud3AtYmxvY2staW1hZ2UgLnRiLWltYWdlLmFsaWduY2VudGVye21hcmdpbi1sZWZ0OmF1dG87bWFyZ2luLXJpZ2h0OmF1dG99LnRiLWltYWdlIGltZ3ttYXgtd2lkdGg6MTAwJTtoZWlnaHQ6YXV0bzt3aWR0aDphdXRvO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZXtkaXNwbGF5OnRhYmxlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2UgLnRiLWltYWdlLWNhcHRpb257ZGlzcGxheTp0YWJsZS1jYXB0aW9uO2NhcHRpb24tc2lkZTpib3R0b219ICN0YmNzcyAud3AtYmxvY2staW1hZ2UudGItaW1hZ2VbZGF0YS10b29sc2V0LWJsb2Nrcy1pbWFnZT0iNWE1YjVkYWE0MzNhYmE2ZDIwMzgyYzc2OTlhNTY2YzEiXSB7IG1heC13aWR0aDogMTAwJTsgfSAjdGJjc3MgLndwLWJsb2NrLWltYWdlLnRiLWltYWdlW2RhdGEtdG9vbHNldC1ibG9ja3MtaW1hZ2U9IjVhNWI1ZGFhNDMzYWJhNmQyMDM4MmM3Njk5YTU2NmMxIl0gaW1nIHsgbWFyZ2luLWJvdHRvbTogMzBweDsgfSAudGItaW1hZ2V7cG9zaXRpb246cmVsYXRpdmU7dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0ud3AtYmxvY2staW1hZ2UgLnRiLWltYWdlLmFsaWduY2VudGVye21hcmdpbi1sZWZ0OmF1dG87bWFyZ2luLXJpZ2h0OmF1dG99LnRiLWltYWdlIGltZ3ttYXgtd2lkdGg6MTAwJTtoZWlnaHQ6YXV0bzt3aWR0aDphdXRvO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZXtkaXNwbGF5OnRhYmxlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2UgLnRiLWltYWdlLWNhcHRpb257ZGlzcGxheTp0YWJsZS1jYXB0aW9uO2NhcHRpb24tc2lkZTpib3R0b219ICN0YmNzcyAudGItaW1hZ2VbZGF0YS10b29sc2V0LWJsb2Nrcy1pbWFnZT0iY2ZjNTIyZmY3NDBmNzE1YjE3MWQ3YzI0ZDIwMTlkMjIiXSB7IG1heC13aWR0aDogMTAwJTsgfSBAbWVkaWEgb25seSBzY3JlZW4gYW5kIChtYXgtd2lkdGg6IDE0NDBweCkgeyAudGItaW1hZ2V7cG9zaXRpb246cmVsYXRpdmU7dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0ud3AtYmxvY2staW1hZ2UgLnRiLWltYWdlLmFsaWduY2VudGVye21hcmdpbi1sZWZ0OmF1dG87bWFyZ2luLXJpZ2h0OmF1dG99LnRiLWltYWdlIGltZ3ttYXgtd2lkdGg6MTAwJTtoZWlnaHQ6YXV0bzt3aWR0aDphdXRvO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZXtkaXNwbGF5OnRhYmxlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2UgLnRiLWltYWdlLWNhcHRpb257ZGlzcGxheTp0YWJsZS1jYXB0aW9uO2NhcHRpb24tc2lkZTpib3R0b219LnRiLWltYWdle3Bvc2l0aW9uOnJlbGF0aXZlO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LndwLWJsb2NrLWltYWdlIC50Yi1pbWFnZS5hbGlnbmNlbnRlcnttYXJnaW4tbGVmdDphdXRvO21hcmdpbi1yaWdodDphdXRvfS50Yi1pbWFnZSBpbWd7bWF4LXdpZHRoOjEwMCU7aGVpZ2h0OmF1dG87d2lkdGg6YXV0bzt0cmFuc2l0aW9uOnRyYW5zZm9ybSAwLjI1cyBlYXNlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2V7ZGlzcGxheTp0YWJsZX0udGItaW1hZ2UgLnRiLWltYWdlLWNhcHRpb24tZml0LXRvLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9ue2Rpc3BsYXk6dGFibGUtY2FwdGlvbjtjYXB0aW9uLXNpZGU6Ym90dG9tfS50Yi1pbWFnZXtwb3NpdGlvbjpyZWxhdGl2ZTt0cmFuc2l0aW9uOnRyYW5zZm9ybSAwLjI1cyBlYXNlfS53cC1ibG9jay1pbWFnZSAudGItaW1hZ2UuYWxpZ25jZW50ZXJ7bWFyZ2luLWxlZnQ6YXV0bzttYXJnaW4tcmlnaHQ6YXV0b30udGItaW1hZ2UgaW1ne21heC13aWR0aDoxMDAlO2hlaWdodDphdXRvO3dpZHRoOmF1dG87dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0udGItaW1hZ2UgLnRiLWltYWdlLWNhcHRpb24tZml0LXRvLWltYWdle2Rpc3BsYXk6dGFibGV9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbntkaXNwbGF5OnRhYmxlLWNhcHRpb247Y2FwdGlvbi1zaWRlOmJvdHRvbX0udGItaW1hZ2V7cG9zaXRpb246cmVsYXRpdmU7dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0ud3AtYmxvY2staW1hZ2UgLnRiLWltYWdlLmFsaWduY2VudGVye21hcmdpbi1sZWZ0OmF1dG87bWFyZ2luLXJpZ2h0OmF1dG99LnRiLWltYWdlIGltZ3ttYXgtd2lkdGg6MTAwJTtoZWlnaHQ6YXV0bzt3aWR0aDphdXRvO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZXtkaXNwbGF5OnRhYmxlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2UgLnRiLWltYWdlLWNhcHRpb257ZGlzcGxheTp0YWJsZS1jYXB0aW9uO2NhcHRpb24tc2lkZTpib3R0b219LnRiLWltYWdle3Bvc2l0aW9uOnJlbGF0aXZlO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LndwLWJsb2NrLWltYWdlIC50Yi1pbWFnZS5hbGlnbmNlbnRlcnttYXJnaW4tbGVmdDphdXRvO21hcmdpbi1yaWdodDphdXRvfS50Yi1pbWFnZSBpbWd7bWF4LXdpZHRoOjEwMCU7aGVpZ2h0OmF1dG87d2lkdGg6YXV0bzt0cmFuc2l0aW9uOnRyYW5zZm9ybSAwLjI1cyBlYXNlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2V7ZGlzcGxheTp0YWJsZX0udGItaW1hZ2UgLnRiLWltYWdlLWNhcHRpb24tZml0LXRvLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9ue2Rpc3BsYXk6dGFibGUtY2FwdGlvbjtjYXB0aW9uLXNpZGU6Ym90dG9tfSB9IEBtZWRpYSBvbmx5IHNjcmVlbiBhbmQgKG1heC13aWR0aDogMTAyNHB4KSB7IC50Yi1pbWFnZXtwb3NpdGlvbjpyZWxhdGl2ZTt0cmFuc2l0aW9uOnRyYW5zZm9ybSAwLjI1cyBlYXNlfS53cC1ibG9jay1pbWFnZSAudGItaW1hZ2UuYWxpZ25jZW50ZXJ7bWFyZ2luLWxlZnQ6YXV0bzttYXJnaW4tcmlnaHQ6YXV0b30udGItaW1hZ2UgaW1ne21heC13aWR0aDoxMDAlO2hlaWdodDphdXRvO3dpZHRoOmF1dG87dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0udGItaW1hZ2UgLnRiLWltYWdlLWNhcHRpb24tZml0LXRvLWltYWdle2Rpc3BsYXk6dGFibGV9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbntkaXNwbGF5OnRhYmxlLWNhcHRpb247Y2FwdGlvbi1zaWRlOmJvdHRvbX0udGItaW1hZ2V7cG9zaXRpb246cmVsYXRpdmU7dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0ud3AtYmxvY2staW1hZ2UgLnRiLWltYWdlLmFsaWduY2VudGVye21hcmdpbi1sZWZ0OmF1dG87bWFyZ2luLXJpZ2h0OmF1dG99LnRiLWltYWdlIGltZ3ttYXgtd2lkdGg6MTAwJTtoZWlnaHQ6YXV0bzt3aWR0aDphdXRvO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZXtkaXNwbGF5OnRhYmxlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2UgLnRiLWltYWdlLWNhcHRpb257ZGlzcGxheTp0YWJsZS1jYXB0aW9uO2NhcHRpb24tc2lkZTpib3R0b219LnRiLWltYWdle3Bvc2l0aW9uOnJlbGF0aXZlO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LndwLWJsb2NrLWltYWdlIC50Yi1pbWFnZS5hbGlnbmNlbnRlcnttYXJnaW4tbGVmdDphdXRvO21hcmdpbi1yaWdodDphdXRvfS50Yi1pbWFnZSBpbWd7bWF4LXdpZHRoOjEwMCU7aGVpZ2h0OmF1dG87d2lkdGg6YXV0bzt0cmFuc2l0aW9uOnRyYW5zZm9ybSAwLjI1cyBlYXNlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2V7ZGlzcGxheTp0YWJsZX0udGItaW1hZ2UgLnRiLWltYWdlLWNhcHRpb24tZml0LXRvLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9ue2Rpc3BsYXk6dGFibGUtY2FwdGlvbjtjYXB0aW9uLXNpZGU6Ym90dG9tfS50Yi1pbWFnZXtwb3NpdGlvbjpyZWxhdGl2ZTt0cmFuc2l0aW9uOnRyYW5zZm9ybSAwLjI1cyBlYXNlfS53cC1ibG9jay1pbWFnZSAudGItaW1hZ2UuYWxpZ25jZW50ZXJ7bWFyZ2luLWxlZnQ6YXV0bzttYXJnaW4tcmlnaHQ6YXV0b30udGItaW1hZ2UgaW1ne21heC13aWR0aDoxMDAlO2hlaWdodDphdXRvO3dpZHRoOmF1dG87dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0udGItaW1hZ2UgLnRiLWltYWdlLWNhcHRpb24tZml0LXRvLWltYWdle2Rpc3BsYXk6dGFibGV9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbntkaXNwbGF5OnRhYmxlLWNhcHRpb247Y2FwdGlvbi1zaWRlOmJvdHRvbX0udGItaW1hZ2V7cG9zaXRpb246cmVsYXRpdmU7dHJhbnNpdGlvbjp0cmFuc2Zvcm0gMC4yNXMgZWFzZX0ud3AtYmxvY2staW1hZ2UgLnRiLWltYWdlLmFsaWduY2VudGVye21hcmdpbi1sZWZ0OmF1dG87bWFyZ2luLXJpZ2h0OmF1dG99LnRiLWltYWdlIGltZ3ttYXgtd2lkdGg6MTAwJTtoZWlnaHQ6YXV0bzt3aWR0aDphdXRvO3RyYW5zaXRpb246dHJhbnNmb3JtIDAuMjVzIGVhc2V9LnRiLWltYWdlIC50Yi1pbWFnZS1jYXB0aW9uLWZpdC10by1pbWFnZXtkaXNwbGF5OnRhYmxlfS50Yi1pbWFnZSAudGItaW1hZ2UtY2FwdGlvbi1maXQtdG8taW1hZ2UgLnRiLWltYWdlLWNhcHRpb257ZGlzcGxheTp0YWJsZS1jYXB0aW9uO2NhcHRpb24tc2lkZTpib3R0b219IH0g

抄録

ストラタスは、包括的なセキュリティ戦略の一環として、安全な製品の開発を確実にし、企業全体のセキュリティ意識を高めるためのプログラムと実践を管理・実行しています。確立された監視手順により、ストラタスは、製品開発中および開発後の製品セキュリティリスクを特定し、軽減することができる。本文書の目的は、ストラタスが潜在的な脆弱性に対処し、製品の完全性を確保するための包括的かつ厳格な製品セキュリティ保証プロセスである、ストラタスのセキュア開発ライフサイクルプログラムについて説明することである。

ストラタスはセキュリティに真剣に取り組む

ストラタスには豊富なセキュリティの伝統があります。

ストラタスは約 40 年にわたり、信頼性が高く、安全で、管理可能なプラットフォームを必要とする企業にコンピューティング インフラストラクチャを提供し、最もミッションクリティカルなデータセンターのワークロードに対応してきました。現在、ストラタスのソリューションは、世界のフォーチュン 100 社の半数以上の企業で使用されており、クレジットカード取引で 860 万ドルの安全な処理、2 億トンの食品・飲料の生産、年間 15 億人の航空会社の乗客の輸送に使用されています。

エッジ コンピューティング インフラは安全でなければならない

ストラタスのソリューションは、企業ネットワークのエッジ に導入されるケースが増えています。ストラタスのシンプルで保護された自律的なコンピューティング プラットフォームは、環境制御や技術リソースのない場所で、重要なエッジ アプリケーションを実行するために、ますます求められています。

IoT(Internet of Things)の出現や、IT(Information Technology)とOT(Operation Technology)の融合により、これまで「隔離」されていたOTエッジ ネットワークが、新たな、そして既存のITセキュリティの脆弱性にさらされています。さらに、これらのOTネットワークは、従来のITセキュリティ対策やツールでは容易に保護できません。

ストラタスではセキュリティが重要

データセンターからエッジに至るまで、お客様のコンピューティングプラットフォームのセキュリティを確保することは、ストラタスにとって最も重要なことです。ストラタスのお客様の多くは、規制の厳しい業界で事業を展開しており、重要な国家インフラのためにエッジ コンピューティング のプラットフォームを使用しています。そのため、実行可能な攻撃ベクトルを減らし、徹底した防御アプローチをサポートする層を持つ製品を作ることは、リスクを低減するための重要な要素です。お客様とパートナーをよりよく保護するために、ストラタスは包括的なセキュリティ戦略に従っています。これには、セキュリ ティ業界のベストプラクティスの活用、セキュリティを考慮した製品の設計と構築、既知のセキュリティ脆弱性と脅威への迅速な対 応、および現在のスタンスの継続的な評価とセキュリティ態勢を強化するための改善が含まれます。

ストラタスは、セキュリティ業界のベストプラクティスに従っています。

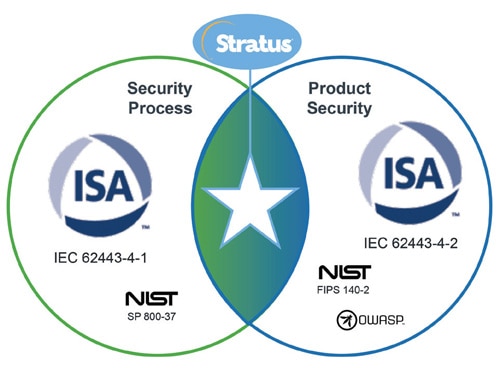

ストラタスは、製品の設計と構築(セキュアプロセス)、および製品のセキュア化(セキュア製品)を行う際に、セキュリティ業界で認められたベストプラクティスに従っています。ISA、NIST、およびOWASPのガイドラインを組み込んだ正式なSDL(セキュア開発ライフサイクル)プログラムにより、ストラタスはセキュリティリスクを特定し、軽減することができます。OPAF のような組織との連携により、より広範なセキュリティコミュニティのリソースを活用して製品のセキュリティを最大化することができます。

ISAから始まります。

国際オートメーション協会(ISA)は、1945年に設立された非営利の専門団体です。この組織は、産業用オートメーションおよび制御システムのセキュリティ規格を含む、広く利用されている世界的な規格を開発し、維持しています。ストラタスは、主に、国際電気標準会議(IEC)でも採用されている 2 つの ISA ガイドラインに準拠し、プロセスと製品の両方の観点からセキュリティを検討しています。

セキュリティプロセス

ISA/IEC 62443-4 ISA/IEC 62443-4-1 は、産業用オートメーションおよび制御システムで使用される製品の安全な開発のためのプロセス要件を規定しています。ストラタスは、自社製品を安全に開発するために、この ISA ガイドラインに従っている。本ガイドラインでは、セキュアな製品の開発および維持を目的としたセキュアな開発ライフサイクルを定義している。

安全保障要求事項定義 セキュアデザイン 安全な実装 検証検証 瑕疵管理 パッチ管理 製品の使用済み NIST SP 800-37 現在は米国商務省の一部となっている国立標準技術研究所(NIST)は、産業競争力の促進に役立つように設計された技術、測定、および標準を確立し、監督する政府機関です。NIST Special Publication 800-37 (SP 800-37) は、連邦政府の情報システムにリスク管理フレームワークを適用するためのガイドラインを提供しています。ストラタスの開発者は、Stratus RedundantLinux,everRun, VOS などのソフトウェア製品の開発において、これらの補足ガイドラインを活用しています。

製品のセキュリティ

ISA/IEC 62443-4-2 ストラタスは、自社製品に組み込むべきセキュリティ特長 を定義するために、ISA 機能要件を使用しています。ISA/IEC 62443-4-2 は、制御システムの機能セキュリティレベルを満たすための 7 つの基本要件(FR)に関連する技術コンポーネント要件(CR)を詳述している。7 つの基本要件は以下の通りです。

識別認証制御 使用制御 システムの完全性 データ機密性 制限付きデータフロー タイムリーレスポンス リソースアベイラビリティー 例えば、Stratus 社の製品である ztC エッジ やeverRun などの製品は、アクセス制御リスト、ロール、パスワードを活用し、最小権限の識別、認証、利用制御を行います。システムの完全性 ztC エッジ のシステムの完全性は、セキュアかつ信頼できるブートで確保されます。ftServer と ztC エッジ は、HTTPS、SSH、SMTP などのセキュアな通信プロトコルを使用し、データの機密性を確保するために暗号化を行います。アラートログは、セキュリティインシデントを示唆するようなストラタス製品の設定変更を直ちに管理者に通知します。リソースの可用性もすべてのストラタス製品の特徴であり、高可用性とフォールトトレランスにより、さまざまなタイプのサービス拒否事象に対する回復力とビジネスクリティカルなサービスの継続性を提供します。

FIPS 140-2 Federal Information Processing Standard 140-2(FIPS 140-2)は、コンピュータセキュリティ部門(CSD)と応用サイバースセキュリティ部門(ACD)が共同で維持しているNISTのもう一つの標準規格です。暗号モジュールが満たすであろうセキュリティ要件を規定しており、幅広い潜在的なアプリケーションや環境をカバーすることを目的とした4つの増加する定性的なレベルを提供しています。

ストラタスは、FIPS 140-2 暗号およびデータ・セキュリティ設計原則を使用して、製品のセキュリティ要件に関す る情報を提供しています。例えば、現在のストラタス製品では、Web サービスに OpenSSL 1.0.2k-fips と TLS v1.2 を使用しています。 ztC エッジコンソール・アクセスを提供するためのストラタスの Web サーバは、デフォルトで FIPS 140-2 アルゴリズムに準拠しています。

OWASP Open Web Application Security Project (OWASP) は、ソフトウェアのセキュリティを向上させることを目的とした非営利財団です。ストラタスは、セキュリティを向上させるために、財団の方法論、文書化、ツール、技術を活用しています。

ストラタスは、セキュリティを考慮した製品の設計・製造を行っています。

ストラタスは、製品開発プロセスにおいてセキュリティリスクを特定し、軽減するためのプログラムと実践を確立しています。ストラタスのエンジニアリンググループ内の製品セキュリティチームは、全社的なセキュリティイニシアチブの開発と推進、およびセキュリティを意識した文化の醸成に責任を負っています。このチームは、ストラタスの SDL プログラム、セキュリティインシデント対応、セキュリティ認証を担当しています。

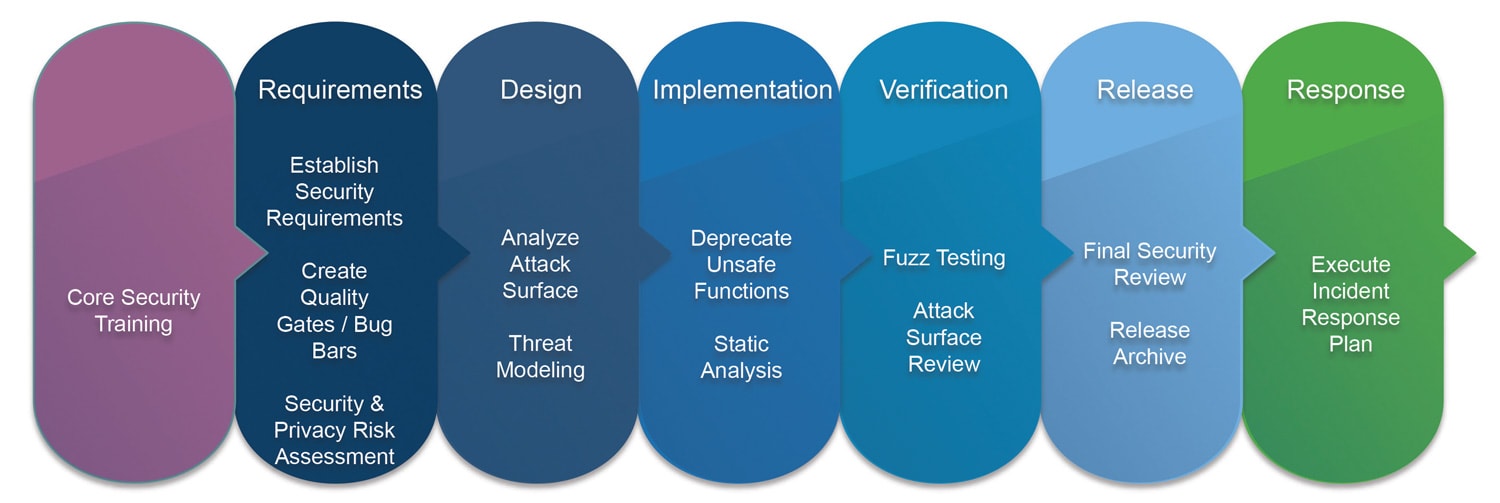

ストラタスの SDL は、ストラタスのエンジニアが安全な製品を安全に開発するためのクローズドループセキュリティ保証プログラムです。このプログラムの主な目的は、開発中および導入中の製品の脆弱性の数と深刻度を減らすことです。これは、製品のライフサイクルとアジャイル開発文化のあらゆる側面にセキュリティを浸透させることによって達成されます。

ストラタスは、ISA、NIST、OWASPが提供するセキュリティ業界のベストプラクティス、ガイドライン、標準、およびツールを活用するだけでなく、セキュリティリスクを軽減するために、SDLプログラムの各フェーズを通じて、その他のセキュリティ対策を取り入れています。

トレーニング

要件収集

設計 製品の設計段階で

実装

さらに、セキュリティチームはセキュアソーシングを採用しています。ストラタスの製品に組み込まれているすべての OSS(オープンソースソフトウェア)および TPS(サードパーティソフトウェア)の名前とリリースレベルを文書化し、既知の脆弱性がないかどうかを検査している。ベンダーのハードウェアおよびソフトウェアのセキュリティ評価は、セキュリティ問題が顧客に伝わるリスクを軽減するために、業界標準に沿って開発された安全な製品がストラタスに提供されていることを確認するために実施されている。

検証

また、この段階では最終的なセキュリティレビューが行われ、製品がSDLプログラムのすべての活動を通過したかどうか、事前のセキュリティレビューで指摘された問題がすべて解決されているかどうかが確認されます。この最終セキュリティレビューは、RC(リリース候補)のマイルストーンが達成される前に完了します。

リリースおよびリリース後の対応 ([email protected] ) となることも役割の一つである。

ストラタスは、セキュリティの脆弱性や脅威に迅速に対応します。

PSIRT は、ストラタス製品に関する問題を検出または報告を受けた場合、ストラタスの開発チームと協力して問題を調査します。PSIRT は、適切な製品およびサポートチームとの間で、問題の是正と社内外への連絡を継続的に調整します。さらに、PSIRT は、すべてのセキュリティ勧告の伝達と配布、およびストラタスの Web サイト上での記録の維持にも責任を負います。

ストラタスは、他のテクノロジーベンダーや政府機関(Intel、AMD、IBM、Microsoft、Red Hat、Google、Facebook、Amazon、MITRE、CISA など)とともに、既知のセキュリティ脆弱性に関する情報を継続的に特定、検証、公開するセキュリティ連合に所属しています。連合のメンバーが潜在的な脆弱性について警告を受けると、問題の特定と診断のための作業が開始されます。情報は連合メンバー間で共有され、メンバーが協力して修正策を作成します。最終的には、Stratus がセキュリティパッチを作成し、PSIRT が顧客やパートナーに配布します。

ストラタスは、セキュリティ姿勢を継続的に評価し、改善しています。

ストラタスの SDL プログラムは、リスクを特定して軽減する能力について定期的に評価され、プログラムが成熟して認定されると、新しいプロセスやツールが追加されます。

さらに、ストラタスのアジャイル手法には、開発段階ごとに脆弱性の種類とレベルに応じたセキュリティテストの自動化プロセスが含まれています。統合された DevSecOps アプローチは、ストラタスの迅速かつ頻繁な製品開発サイクルにセキュリティを確実に組み込むことを可能にし、早期のサイクルから学んだ教訓を将来のサイクルに迅速に適用できるようにします。

詳細はこちら

詳細情報や脆弱性の報告については、ストラタスの PSIRT([email protected] )support.stratus.com をご覧ください。ストラタスが製品のセキュリティをどのように確保しているかについての詳細は、stratus .com/security または stratus.com を参照してください。

参考文献

国際自動化学会(ISA):isa.org

国際電気標準会議(IEC): iec.ch

国立標準技術研究所(NIST):nist.gov

Open Web Application Security Project (OWASP): owasp.org

オープンプロセスオートメーションフォーラム(OPAF): opengroup.org/forum/open-process-automation-forum

Cybersecurity and Infrastructure Security Agency (CISA): us-cert.gov