Brève description de la solution

Solutions de cybersécurité prévalidées et caractérisées sur les plateformes Stratus

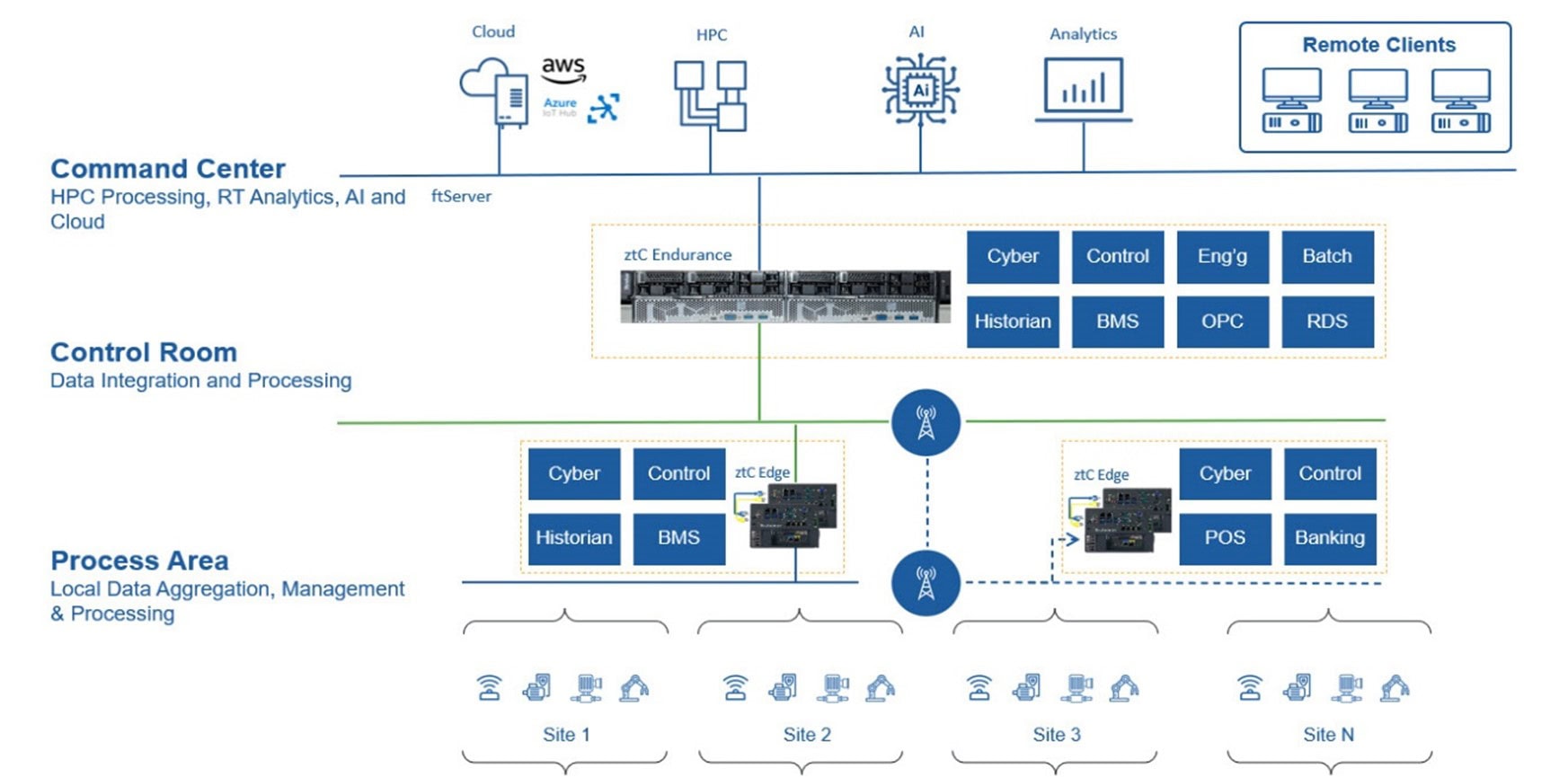

Déployer la protection de la cybersécurité depuis le site edge jusqu'à l'entreprise

Dans le paysage numérique actuel en pleine évolution, la cybersécurité est une exigence essentielle, du site edge à l'entreprise. C'est pourquoi les organisations se tournent vers des plateformes fiables, à haute disponibilité et tolérantes aux pannes, afin de déployer et d'exécuter des solutions de cybersécurité. Stratus Edge Computing Pour cette raison, les organisations se tournent vers des plateformes fiables, à haute disponibilité et tolérantes aux pannes pour déployer et exécuter des solutions de cybersécurité. Stratus collabore étroitement avec des sociétés de logiciels de cybersécurité de confiance et leaders du secteur pour prévalider et caractériser les solutions de cybersécurité, permettant aux équipes de consolider les charges de travail IT et OT dans une seule plateforme de calcul Stratus soutenue par la tolérance aux pannes.

Stratus offrent la fiabilité à tolérance de panne requise par les applications OT avec la flexibilité, les normes ouvertes et la facilité de gestion exigées par les équipes informatiques. Cette approche unifiée garantit non seulement une protection solide des applications OT, mais permet également aux équipes informatiques d'étendre leur protection en matière de cybersécurité au site edge, en utilisant leurs outils standard pour déployer et prendre en charge les charges de travail OT et IT à l'échelle. Grâce à ces architectures prévalidées, les entreprises peuvent déployer facilement des solutions de cybersécurité complètes sur l'ensemble de l'infrastructure, protégeant ainsi les environnements et répondant aux exigences réglementaires sur le site edge ou au niveau de l'entreprise.

Stratus les architectures prévalidées simplifient le déploiement d'applications complètes de cybersécurité

Dans le paysage évolutif de la cybersécurité, les organisations sont confrontées à de nombreux défis qui nécessitent des solutions et des stratégies innovantes. Voici quelques-unes des questions les plus pressantes qui se posent lors du déploiement et de la gestion des solutions de cybersécurité :

- Des menaces variables : Les cybermenaces sont en constante évolution, avec une surface d'attaque croissante et des techniques de plus en plus sophistiquées utilisées par les attaquants pour pénétrer dans les systèmes informatiques et de télécommunications. Les acteurs de la menace peuvent être des États-nations, des groupes cybercriminels, des hacktivistes et des initiés, chacun ayant des motivations et des capacités uniques.

- Limites des dispositifs/équipements legacy : Les systèmes OT reposent souvent sur legacy et sur des technologies obsolètes qui n'ont pas été conçues dans une optique de cybersécurité. Ces systèmes manquent souvent de fonctions de sécurité intégrées et sont difficiles à mettre à jour ou à remplacer, ce qui les rend vulnérables aux cybermenaces et aux perturbations opérationnelles.

- Intégration des technologies de l'information et des technologies de l'information : les systèmes de technologies de l'information et de technologies de l'information étant de plus en plus interconnectés, ils créent des réseaux complexes qui s'étendent au-delà des frontières traditionnelles. Cette interconnexion augmente la surface d'attaque et complique la gestion et la sécurité de l'ensemble de l'écosystème.

- Edge déploiement : L'installation de solutions de cybersécurité dans des environnements éloignés ou en sous-effectif est difficile en raison des problèmes liés à un accès physique fiable, à une alimentation électrique et à une connectivité réseau constantes, ainsi qu'à la capacité de résoudre rapidement les problèmes techniques et les pannes de matériel.

- Ressources et coûts : Le déploiement en entreprise nécessite d'importantes ressources informatiques et peut être coûteux en raison de la nécessité d'une surveillance continue, d'une analyse des données en temps réel, ainsi que d'algorithmes et de matériel sophistiqués utilisés pour détecter et atténuer les menaces avancées au sein de diverses infrastructures informatiques.

Stratus et ses partenaires en matière de cybersécurité

Stratus s'appuie sur la fiabilité inégalée de ses plateformes de haute disponibilité/tolérance aux pannes (HA/FT) et collabore étroitement avec des partenaires de confiance dans le domaine de la cybersécurité. Ces partenariats fournissent des solutions de cybersécurité qui fonctionnent de manière transparente avec les charges de travail IT et OT, permettant aux clients de déployer les outils de cybersécurité les plus appropriés sur une plateforme unifiée. Cela garantit une intégration et une évolutivité harmonieuses entre les systèmes informatiques et les systèmes de télécommunications, avec un minimum d'efforts de support.

Stratus offre aux clients flexibilité et choix en restant agnostique en matière de solutions. Ses plateformes interopérables à haute disponibilité et tolérantes aux pannes prennent en charge un large éventail d'outils et d'applications de cybersécurité, ce qui permet aux organisations d'adapter leurs stratégies en fonction de leurs besoins et préférences spécifiques.

En s'appuyant sur le cadre de cybersécurité du NIST, les entreprises peuvent planifier, évaluer et améliorer leurs capacités en matière de cybersécurité. StratusLes plateformes informatiques ouvertes permettent aux organisations de déployer en toute confiance un ensemble complet de solutions de cybersécurité afin d'identifier, de protéger, de détecter, de répondre, de récupérer et de gouverner efficacement.

Stratus renforce la cybersécurité grâce à des plates-formes informatiques sans contact qui simplifient le déploiement et protègent les applications IT et OT

Pourquoi Stratus Plates-formes informatiques ?

Stratus améliore considérablement les déploiements en matière de cybersécurité en offrant des plates-formes " zero-touch " faciles à déployer et à maintenir. Edge Computing faciles à déployer et à entretenir, en répondant aux complexités des environnements informatiques et OT modernes tout en protégeant contre les interruptions et les cybermenaces, et en garantissant une cybersécurité robuste et autonome. Cela comprend les éléments suivants :

- Consolidation et protection des charges de travail avec tolérance aux pannes : Stratus relève les défis de la consolidation des solutions de cybersécurité avec les applications IT/OT, en simplifiant la gestion, la surveillance et la protection des charges de travail complexes dans divers environnements. Cela renforce la posture de cybersécurité d'une organisation, en étendant la protection de l'entreprise aux sites distants.

- Déployer des architectures prévalidées : Stratus collabore avec des partenaires pour offrir une cybersécurité prévalidée et dont les performances ont été testées sur ses plates-formes informatiques. Cette approche rationalise l'intégration dans les environnements IT et OT, réduisant la complexité et les risques tout en garantissant une protection immédiate. Elle simplifie le déploiement et la gestion, tout en respectant les meilleures pratiques et les normes de conformité.

- Gérer et faire évoluer en toute simplicité : L'exécution de la virtualisation sur les plates-formes Stratus permet aux entreprises de consolider de multiples applications, y compris la cybersécurité, sur une seule plate-forme HA/FT. Cette intégration avec des applications critiques telles que HMI, SCADA, historiens et autres logiciels IT/OT à travers une variété d'applications et d'industries assure une protection robuste sans interruption opérationnelle.