Libro Blanco

Stratus Seguridad de productos

Una visión general de los programas y prácticas de seguridad de Stratus

Resumen

Como parte de una estrategia de seguridad integral, Stratus gestiona y ejecuta programas y prácticas para garantizar el desarrollo de productos seguros e impulsar la conciencia de seguridad en toda su empresa. Los procedimientos de supervisión establecidos ayudan a Stratus a identificar y mitigar los riesgos de seguridad del producto tanto durante como después del desarrollo del mismo. El propósito de este documento es explicar el programa del Ciclo de Vida de Desarrollo Seguro de Stratus, los procesos de garantía de seguridad de productos completos y rigurosos que le ayudan a abordar las posibles vulnerabilidades y a garantizar la integridad del producto.

Stratus se toma la seguridad muy en serio

Stratus tiene un rico patrimonio de seguridad

Durante casi 40 años, Stratus ha estado proporcionando infraestructura informática para empresas que necesitan plataformas altamente fiables, seguras y manejables para alimentar sus cargas de trabajo más críticas de data center . Hoy en día, las soluciones de Stratus son utilizadas por más de la mitad de las empresas de la lista Fortune 100 a nivel mundial, para procesar de forma segura 8,6T en transacciones de tarjetas de crédito, producir 200M toneladas de alimentos y bebidas, y transportar 1,5B de pasajeros de aerolíneas anualmente.

Edge computing la infraestructura debe ser segura

Cada vez más, las soluciones de Stratus se despliegan en edge de las redes corporativas. Las plataformas informáticas sencillas, protegidas y autónomas de Stratusson cada vez más solicitadas para ejecutar aplicaciones críticas de edge , en lugares que carecen de controles ambientales y/o recursos tecnológicos.

La aparición del IoT (Internet de las cosas), y la convergencia de la TI (tecnología de la información) y la OT (tecnología operativa), están exponiendo las redes OT edge , anteriormente "aisladas", a las vulnerabilidades de seguridad TI nuevas y existentes. Además, estas redes OT no son fáciles de proteger con las medidas y herramientas de seguridad TI tradicionales.

La seguridad es importante en Stratus

Garantizar la seguridad de las plataformas informáticas de los clientes -desde data center hasta edge- es de suma importancia para Stratus. Muchos de sus clientes operan en sectores muy regulados y utilizan sus edge computing plataformas para infraestructuras nacionales críticas. Por ello, la reducción de los vectores de ataque viables y la creación de productos con capas que admitan enfoques de defensa en profundidad son elementos importantes para reducir el riesgo. Para proteger mejor a sus clientes y socios, Stratus sigue una estrategia de seguridad integral, que incluye el aprovechamiento de las mejores prácticas de la industria de la seguridad, el diseño y la creación de productos teniendo en cuenta la seguridad, la respuesta rápida a las vulnerabilidades y amenazas de seguridad conocidas y la evaluación continua de su postura actual y la realización de mejoras para aumentar su postura de seguridad.

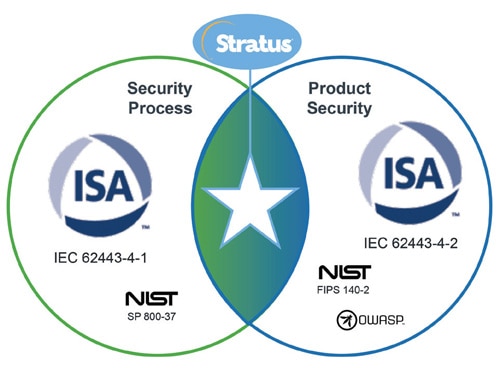

Stratus sigue las mejores prácticas de la industria de la seguridad

Stratus sigue las mejores prácticas reconocidas de la industria de la seguridad al diseñar y construir productos (proceso seguro) y al hacerlos más seguros (producto seguro). Un programa formal SDL (ciclo de vida de desarrollo seguro) que incorpora las directrices de ISA, NIST y OWASP ayuda a Stratus a identificar y mitigar los riesgos de seguridad. La asociación con organizaciones como OPAF le ayuda a aprovechar los recursos de la comunidad de seguridad más amplia para maximizar la seguridad de los productos.

Comienza con el ISA

La Sociedad Internacional de Automatización (ISA) es una asociación profesional sin fines de lucro fundada en 1945. La organización desarrolla y mantiene normas mundiales ampliamente utilizadas, incluidas las normas de seguridad para la automatización industrial y los sistemas de control. Stratus sigue principalmente dos directrices de la ISA que también han sido adoptadas por la Comisión Electrotécnica Internacional (CEI) para considerar la seguridad tanto desde la perspectiva del proceso como del producto.

Proceso de seguridad

ISA/IEC 62443-4-1

ISA/IEC 62443-4-1 especifica los requisitos de los procesos para el desarrollo seguro de los productos utilizados en los sistemas de automatización y control industrial. Stratus sigue estas directrices de la ISA en el desarrollo seguro de sus propios productos. Las directrices definen un ciclo de vida de desarrollo seguro con el fin de desarrollar y mantener productos seguros, incluyendo lo siguiente:

- definición de los requisitos de seguridad

- diseño seguro

- aplicación segura (incluidas las directrices de codificación)

- verificación y validación

- gestión de defectos

- gestión de parches

- producto al final de su vida útil

NIST SP 800-37

Ahora parte del Departamento de Comercio de los Estados Unidos, el Instituto Nacional de Estándares y Tecnología (NIST) es una organización gubernamental que establece y supervisa tecnologías, mediciones y estándares diseñados para ayudar a promover la competitividad industrial. La Publicación Especial del NIST 800-37 (SP 800-37) provee guías para aplicar su Marco de Administración de Riesgos a los sistemas de información federales. Stratus los desarrolladores aprovechan estas guías suplementarias durante el desarrollo de sus productos de software, como Stratus Redundant Linux, everRun, y VOS.

Seguridad del producto

ISA/IEC 62443-4-2

Stratus también utiliza los requisitos funcionales de la ISA para ayudar a definir qué características de seguridad deben incorporarse a sus productos. El ISA/IEC 62443-4-2 detalla los requisitos de componentes técnicos (CR) asociados con siete requisitos fundamentales (FR) para cumplir con los niveles de seguridad de la capacidad del sistema de control. Los siete requisitos fundamentales son:

- control de identificación y autenticación

- usar el control

- integridad del sistema

- confidencialidad de los datos

- flujo de datos restringido

- respuesta oportuna a los acontecimientos

- disponibilidad de recursos

Por ejemplo, los productos de Stratus como ztC Edge y everRun aprovechan las listas de control de acceso, los roles y las contraseñas, para la identificación, la autenticación y el control de uso con mínimos privilegios. La integridad del sistema en ztC Edge está garantizada con un arranque seguro y de confianza. Tanto ftServer como ztC Edge utilizan protocolos de comunicación seguros como HTTPS, SSH y SMTP con cifrado para garantizar la confidencialidad de los datos. Los registros de alerta notifican a los administradores inmediatamente los cambios de configuración en los productos de Stratus que podrían ser indicativos de incidentes de seguridad. La disponibilidad de los recursos es también un sello distintivo de todos los productos de Stratus , que ofrecen alta disponibilidad y tolerancia a los fallos para proporcionar resistencia contra varios tipos de eventos de denegación de servicio y la continuidad de los servicios críticos de la empresa.

La Norma Federal de Procesamiento de Información 140-2 (

FIPS 140-2) es otra norma del NIST que mantienen conjuntamente su División de Seguridad Informática (CSD) y la División de Ciberseguridad Aplicada (ACD). En ella se especifican los requisitos de seguridad que cumpliría un módulo criptográfico, y se prevén cuatro niveles cualitativos cada vez mayores destinados a abarcar una amplia gama de posibles aplicaciones y entornos.

Stratus utiliza la criptografía FIPS 140-2 y los principios de diseño de la seguridad de los datos para fundamentar los requisitos de seguridad de sus productos. Por ejemplo, los productos actuales de Stratus utilizan OpenSSL 1.0.2k-fips y TLS v1.2 para los servicios web. ztC EdgeEl servidor web de para proporcionar acceso a la consola cumple con los algoritmos FIPS 140-2 por defecto.

OWASP

El Proyecto de Seguridad de Aplicaciones Web Abiertas (OWASP) es una fundación sin ánimo de lucro cuyo propósito es mejorar la seguridad del software. Stratus aprovecha las metodologías, la documentación, las herramientas y las tecnologías de la fundación para mejorar la seguridad.

Stratus diseña y construye sus productos teniendo en cuenta la seguridad

Stratus ha establecido programas y prácticas que identifican y mitigan los riesgos de seguridad durante el proceso de desarrollo de sus productos. Un equipo de seguridad del producto dentro del grupo de Ingeniería de Stratuses responsable de desarrollar e impulsar iniciativas de seguridad en toda la compañía y fomentar una cultura consciente de la seguridad. Este equipo es responsable del programa SDL de Stratus, de los esfuerzos de respuesta a incidentes de seguridad y de las certificaciones de seguridad.

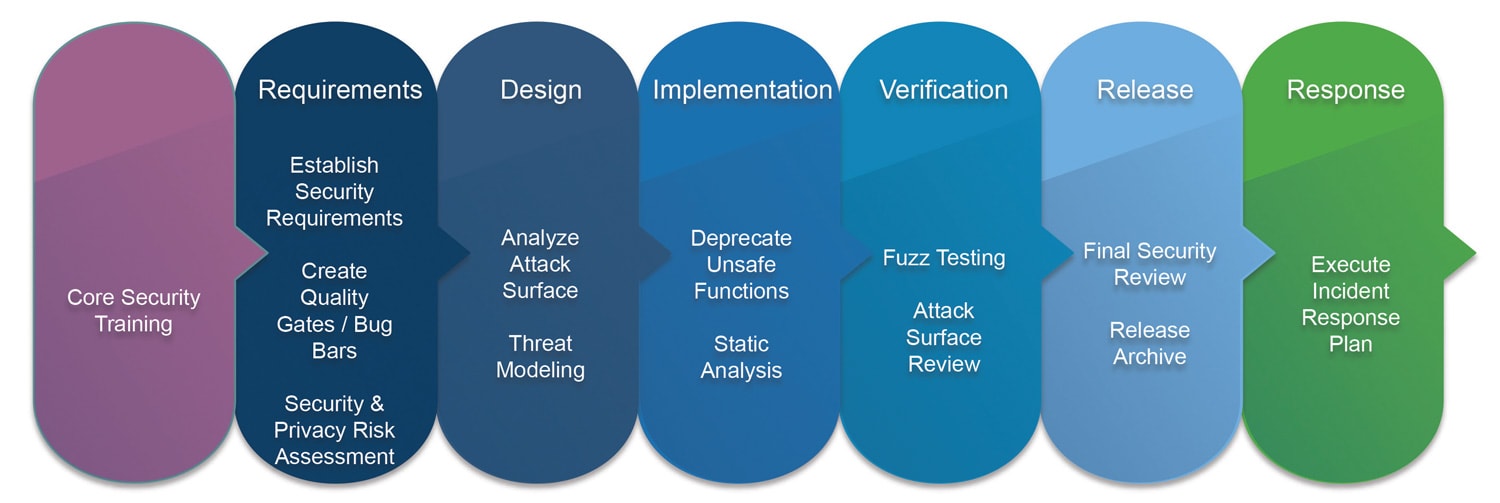

El SDL deStratuses un programa de garantía de seguridad de bucle cerrado que ayuda a los ingenieros de Stratus a desarrollar productos seguros. Su objetivo principal es reducir el número y la severidad de las vulnerabilidades de sus productos, tanto en desarrollo como en despliegue. Lo consigue infundiendo seguridad en todos los aspectos del ciclo de vida de sus productos y en una cultura de desarrollo ágil, incluyendo la formación inicial, la recopilación de requisitos, el diseño, la implementación, la verificación, el lanzamiento y la respuesta posterior al lanzamiento.

Además de aprovechar las mejores prácticas, directrices, estándares y herramientas de la industria de la seguridad proporcionadas por la ISA, el NIST y la OWASP, Stratus incorpora prácticas de seguridad adicionales en cada fase del programa SDL para mitigar el riesgo de seguridad.

Formación

Stratus los ingenieros reciben formación en materia de seguridad de forma regular, manteniéndose al día sobre las tendencias de seguridad y la evolución del panorama de amenazas de la industria, a fin de ayudar a minimizar la introducción de cuestiones de seguridad en su proceso de desarrollo y sus productos. El equipo de seguridad de Stratusgestiona y mantiene planes de estudios de seguridad basados en funciones y específicos de la tecnología, actualizándolos periódicamente. Actualmente, hay cursos sobre conceptos de seguridad, diseño y pruebas de seguridad, técnicas de codificación de seguridad y herramientas de seguridad.

Recopilación de requisitos

Durante las fases de recopilación de requisitos y planificación, se evalúa el perfil de seguridad inicial del producto. Este es el primero de varios hitos en los que se compara el perfil de seguridad del producto con un conjunto de requisitos de seguridad conocidos. Estos requisitos pueden provenir de los propietarios de los productos, según las peticiones de los clientes, o de las normas de la industria, pero son examinados y mantenidos por el equipo de seguridad. En la actualidad, incluyen normas para cosas como la autenticación, la autorización, la codificación, la gestión de certificados, la seguridad de la red, la virtualización, la rendición de cuentas y el empaquetado y la entrega de software. Además, hay requisitos de seguridad de mayor nivel, para elementos como la seguridad de datos sensibles, la prevención de códigos maliciosos y la reducción de la superficie de ataque.

Diseño

Durante la fase de diseño de un producto, se lleva a cabo una actividad paralela para identificar y remediar los problemas de seguridad antes de su lanzamiento. Se elabora un modelo de amenaza, o dibujo arquitectónico que identifica las posibles vulnerabilidades, los fallos del sistema y las suposiciones de diseño incorrectas. Al realizar esta actividad al principio del proceso de desarrollo, los equipos de desarrollo disponen de tiempo suficiente para abordar cualquier problema de seguridad relacionado con el diseño.

Aplicación

Durante esta fase, los equipos de desarrollo utilizan herramientas automatizadas para detectar defectos, incluidos los relacionados con la seguridad. SAST (static application security testing) se utiliza para analizar el código fuente de la aplicación, el código de bytes y los binarios para la codificación y las condiciones de diseño que son indicativas de vulnerabilidades de seguridad. El escaneo de vulnerabilidades también se realiza en esta etapa.

Además, el equipo de seguridad emplea fuentes seguras. Documenta los nombres y los niveles de lanzamiento de todo el OSS (software de código abierto) y el TPS (software de terceros) incorporado a sus productos, inspeccionándolos en busca de vulnerabilidades conocidas. Se realizan evaluaciones de la seguridad del hardware y el software de los proveedores para garantizar que Stratus reciba productos seguros desarrollados con arreglo a las normas de la industria, a fin de mitigar el riesgo de que los problemas de seguridad se transmitan a sus clientes.

Verificación

Durante esta fase del ciclo de vida, los equipos de desarrollo utilizan herramientas automatizadas para escanear los productos de software en busca de vulnerabilidades de seguridad en los sistemas informáticos que se ejecutan en una red, a fin de determinar si hay formas específicas en que el sistema puede ser amenazado o explotado. Además, se pueden realizar pruebas de penetración para determinar si un intruso malintencionado puede atacar con éxito el producto o la solución. Estas pruebas se llevan a cabo en entornos de prueba aislados, y pueden incluir revisiones de la arquitectura del producto y del código fuente, y utilizar diversas herramientas comerciales o internas de detección de vulnerabilidades.

Además, durante esta etapa se realiza una revisión final de seguridad para verificar si el producto ha pasado por todas las actividades del programa SDL y si se han abordado los problemas planteados en las revisiones de seguridad anteriores. Esta revisión final de seguridad se completa antes de que se cumplan los hitos del RC (candidato a la liberación).

Respuesta de lanzamientoy post-lanzamiento

Los productos que son GA (generalmente disponibles) entran en la fase de producción de su ciclo de vida. Permanecen en esta fase hasta su EOL (fin de vida). El Equipo de Respuesta a Incidentes de Seguridad de Productos (PSIRT) de Stratus, un subconjunto del equipo de seguridad, es responsable de monitorear el panorama tecnológico para cualquier reporte de problemas de seguridad concernientes a los productos de Stratus . Un equipo global, una de sus funciones es investigar las vulnerabilidades reportadas, y proveer información internamente a los equipos apropiados. Otra función que desempeña es la de ser el punto de contacto Stratus ([email protected]) para los investigadores de seguridad, clientes, socios y otras partes externas que informen sobre las vulnerabilidades de los productos Stratus .

Stratus responde rápidamente a las vulnerabilidades y amenazas a la seguridad

Cuando el PSIRT detecta o recibe un informe de un problema con un producto de Stratus , el PSIRT trabaja con los equipos de desarrollo de Stratus para investigar el problema. PSIRT continúa coordinando la remediación y la comunicación interna y externa del problema con el producto y los equipos de apoyo apropiados. Además, PSIRT es responsable de comunicar y distribuir todos los avisos de seguridad, y mantener un registro de ellos en el sitio web de Stratus.

Stratus, junto con otros proveedores de tecnología y organizaciones gubernamentales (por ejemplo, Intel, AMD, IBM, Microsoft, Red Hat, Google, Facebook, Amazon, MITRE, CISA, etc.), pertenecen a una coalición de seguridad que continuamente identifica, califica y publica información sobre las vulnerabilidades de seguridad conocidas. Cuando los miembros de la coalición son alertados de una posible vulnerabilidad, se comienza a trabajar para calificar y diagnosticar el problema. La información se comparte entre los miembros de la coalición, y los miembros colaboran para crear una solución. Con el tiempo, Stratus crea un parche de seguridad, que luego es distribuido por PSIRT a sus clientes y socios.

Stratus evalúa y mejora continuamente su postura de seguridad

StratusEl programa SDL es evaluado periódicamente por su capacidad de identificar y mitigar los riesgos, y nuevos procesos y herramientas se añaden al programa a medida que maduran y se califican.

Además, la metodología ágil de Stratusincluye procesos automatizados para pruebas de seguridad que coinciden con el tipo y el nivel de vulnerabilidad de cada etapa de desarrollo. Un enfoque integrado de DevSecOps ayuda a garantizar que la seguridad se incorpore en los rápidos y frecuentes ciclos de desarrollo de productos de Stratus, donde las lecciones aprendidas de los ciclos anteriores pueden aplicarse rápidamente a los futuros.

Para más información

Para más información, o para informar de una vulnerabilidad, por favor contacte con Stratus's PSIRT en [email protected]. Para más información sobre los avisos de seguridad de Stratus, por favor visite soporte.stratus.com. Para más información sobre cómo Stratus garantiza la seguridad de sus productos, por favor visite stratus.com/seguridad ostratus.com.

Referencias

- Sociedad Internacional de Automatización (ISA): isa.org

- Comisión Electrotécnica Internacional (CEI): iec.ch

- Instituto Nacional de Normas y Tecnología (NIST): nist.gov

- Proyecto de Seguridad de Aplicaciones Web Abiertas (OWASP): owasp.org

- Foro de Automatización de Procesos Abiertos (OPAF): opengroup.org/forum/open-process-automation-forum

- Agencia de Seguridad Cibernética y de Infraestructura (CISA): us-cert.gov